DMZは内部ネットワークを守るための領域です。

- 前回の勉強内容

- 勉強のきっかけになった問題

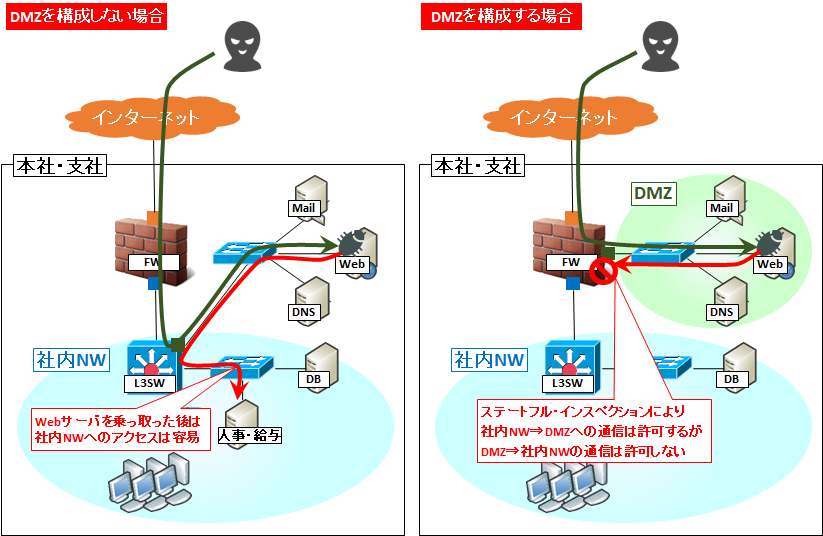

- DMZは、外部ネットワークと内部ネットワークの間にあるネットワーク上の領域です。

- DMZは、ファイアウォールやルータに隔離された領域です。

- DMZを設置していてもファイアウォールやDMZに設置した機器の正しい対策が行われていなければ、内部ネットワークは危険にさらされます。

- 次回の勉強内容

前回の勉強内容

勉強のきっかけになった問題

DMZ上に公開しているWebサーバで入力データを受け付け,内部ネットワークのDBサーバにそのデータを蓄積するシステムがある。インターネットからDMZを経由してなされるDBサーバへの不正侵入対策の一つとして,DMZと内部ネットワークとの間にファイアウォールを設置するとき,最も有効な設定はどれか。

DMZは、外部ネットワークと内部ネットワークの間にあるネットワーク上の領域です。

- 英語: DeMilitarized(離れる + 軍用化する) Zone

- 日本語: 非武装地帯

Webサーバなど外部に公開するサーバなどが設置されます。

ステートフル・インスペクションは、出入りするパケットの通信状態を把握して外部から送信されたパケットのアクセスを動的に制御するファイアウォールです。

DMZは、ファイアウォールやルータに隔離された領域です。

パケットフィルタリング型ファイアウォールを設置すると、パケットのヘッダ情報でアクセス制御を行うことができます。

内部ネットワークのDBサーバの受信ポート番号を固定し、WebサーバからDBサーバの受信ポート番号への通信だけをファイアウォールで通します。

「勉強のきっかけになった問題」にある設問の構成では、Webサーバから内部ネットワークへの通信はDBサーバに限れば良いので、DBサーバのポートを固定してファイアウォールへ設定します。これにより、不要な通信を通さずに済みます。

(参考)情報セキュリティスペシャリスト平成22年秋期 午前Ⅱ 問6

DMZを設置していてもファイアウォールやDMZに設置した機器の正しい対策が行われていなければ、内部ネットワークは危険にさらされます。

内部ネットワークのPCからインターネット上のWebサイトを参照するときにDMZ上に用意したVDI(Virtual Desktop Infrastructure)サーバ上のWebブラウザを利用すると,未知のマルウェアがPCにダウンロードされて,PCが感染することを防ぐというセキュリティ上の効果が期待できる。この効果を生み出すVDIサーバの動作の特徴はどれか。

答. Webサイトからの受信データを処理してVDIサーバで生成したデスクトップ画面の画像データだけをPCに送信する。

平成30年春期問41 VDIシステムの導入|応用情報技術者試験.com

公開サーバと同じマシンに公開する必要のないサーバを一緒に入れると公開する必要のないサーバは危険にさらされます。

企業のDMZ上で1台のDNSサーバを,インターネット公開用と,社内のPC及びサーバからの名前解決の問合せに対応する社内用とで共用している。このDNSサーバが,DNSキャッシュポイズニングの被害を受けた結果,直接引き起こされ得る現象はどれか。

答. 社内の利用者が,インターネット上の特定のWebサーバにアクセスしようとすると,本来とは異なるWebサーバに誘導される。

平成28年春期問36 DNSキャッシュポイズニング|応用情報技術者試験.com