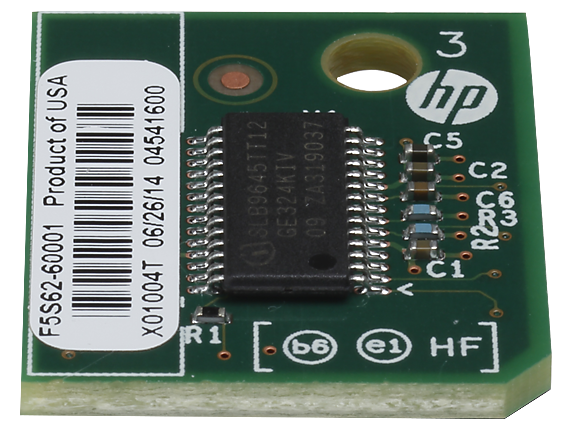

TPMは、耐タンパ性に優れたセキュリティチップです。

前回の勉強内容

勉強のきっかけになった問題

PCに内蔵されるセキュリティチップ(TPM:Trusted Platform Module)がもつ機能はどれか。

ア. TPM間での共通鍵の交換

イ. 鍵ペアの生成

ウ. ディジタル証明書の発行

エ. ネットワーク経由の乱数発信

情報セキュリティスペシャリスト平成26年春期 午前Ⅱ 問5

TPMは、鍵ペアの生成を行います。

- 正式名称: Trusted(信用されている) Platform Module

TCGで定義されたセキュリティの仕様に準拠したセキュリティチップです。

- 正式名称: Trusted Computing Group

PCなどの機器に搭載され、鍵生成やハッシュ演算及び暗号処理を行うセキュリティチップです。

TPMによって提供される機能には以下のようなものがあります。

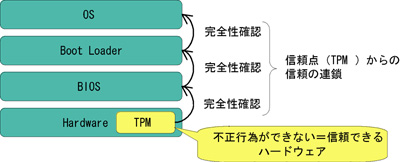

- OSやアプリケーションの改ざん検知

- 端末認証

- ストレージ全体の暗号化

TPMは、耐タンパ性に優れています。

耐タンパ性は、外部から内部データに対して行われる改ざん・解読・取出しなどの行為に対する耐性度合いです。

- 英語 : tamper(許可なくいじる) resistance(抵抗する力)

マイクロプロセッサの耐タンパ性を向上させる手法として,適切なものはどれか。

答. チップ内部を物理的に解析しようとすると,内部回路が破壊されるようにする。

平成30年秋期問22 マイクロプロセッサの耐タンパ性|応用情報技術者試験.com

ICカードの耐タンパ性を高める対策はどれか。

答. 信号の読み出し用プローブの取付けを検出するとICチップ内の保存情報を消去する回路を設けて,ICチップ内の情報を容易に解析できないようにする。

平成29年秋期問44 耐タンパ性を高める対策はどれか|応用情報技術者試験.com

HDDやメインのCPUとセキュリティ関連機能をもったTPMが物理的に分かれることで耐タンパ性が高まります。

LSIは、ICの大きいのです。

- 正式名称: Large-scale Integrated(統合された) Circuit(回路)

- 日本語: 大規模集積回路

従来はボード上で実現していたシステムを一つのチップ上で実現したLSIのことをSoCといいます。

- 正式名称: System on a Chip

SoC(System on a Chip)の説明として,適切なものはどれか。

答. 必要とされるすべての機能(システム)を同一プロセスで集積した半導体チップ

平成28年春期問24 SoC(System on a Chip)の説明|応用情報技術者試験.com

次回の勉強内容

イーサネットにおけるコリジョンドメインとブロードキャストドメイン

- 前回の勉強内容

- 勉強のきっかけになった問題

- イーサネットは、コンピュータネットワークにおける有線LANの規格です。

- CSMA/CDは、イーサネットでの接続方式の一つです。

- コリジョンが発生する範囲をコリジョンドメインといいます。

- イーサネットで使用されるアドレスには種類があります。

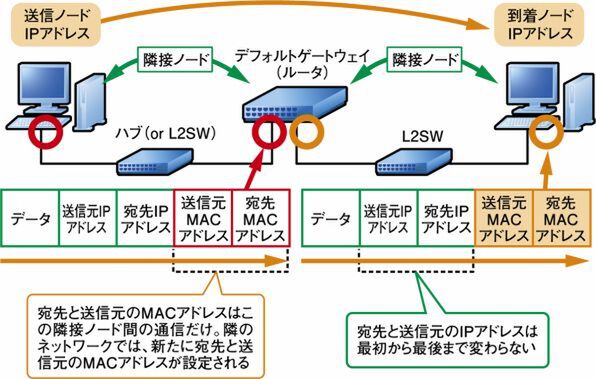

- TCP/IPネットワークにおいてARPというプロトコルを使うことでIPアドレスからMACアドレスを得ることができます。

- ブロードキャストできるネットワークの範囲をブロードキャストドメインといいます。

- 次回の勉強内容

前回の勉強内容

勉強のきっかけになった問題

ルータで接続された二つのセグメント間でのコリジョンの伝搬とブロードキャストフレームの中継について,適切な組合せはどれか。

イーサネットは、コンピュータネットワークにおける有線LANの規格です。

CSMA/CDは、イーサネットでの接続方式の一つです。

- 正式名称 : Carrier Sense Multiple Access with Collision(衝突) Detection(発見)

- 日本語 : 搬送波感知多重アクセス/衝突検出方式

各ノードは伝送媒体が使用中かどうかを調べ、使用中でなければ送信を行い、衝突を検出したらランダムな時間経過後に再度送信を行います。

それぞれのステーション*1がキャリア検知を行うとともに、送信データの衝突が起きた場合は再送します。

- 伝送路上に他のノードからフレームが送出されていないかを確認する

- 複数のクライアントは同じ回線を共用し、他者が通信をしていなければ自分の通信を開始する

- 複数の通信が同時に行われた場合は衝突を検出し、送信を中止してランダム時間待ってから再び送信をする

衝突発生時の再送動作によって、衝突の頻度が増すとスループット*2が下がります。

CSMA/CDは、伝送路上の通信量が増加するにつれて衝突の発生も増加し、さらに再送が増え通信量が増えてしまうという欠点があります。一般にCSMA/CD方式では、伝送路の使用率が30%を超えると急激に送信遅延時間が長くなってしまい実用的ではなくなると言われています。

平成24年秋期問30 CSMA/CD方式に関する記述|応用情報技術者試験.com

同時にフレームを送信している端末の間でフレームが衝突することをコリジョンとも言います。

コリジョンが発生する範囲をコリジョンドメインといいます。

コリジョンを発生しにくくするにはコリジョンドメインを分割します。

OSI参照モデルでの物理層の機器ではコリジョンドメインを分割できません。

| OSI参照モデル | 機器 | 説明 |

|---|---|---|

| 物理層 | リピータ | 通信ネットワークの中継機器で、一方のケーブルから流れてきた信号を単純にもう一方のケーブルに送り出す装置 |

| 物理層 | ハブ | ネットワークの中心に位置する集線装置*3であり、複数のネットワーク機器を接続する装置 |

| 物理層 | リピータハブ | 通信ネットワークのハブの一つで、すべての信号をすべての端末に送る機器、複数のポートを持ってるリピータ |

OSI参照モデルでのデータリンク層とネットワーク層の機器でコリジョンドメインを分割できます。

| OSI参照モデル | 機器 | 説明 |

|---|---|---|

| ネットワーク層 | L3スイッチ | ネットワークの中継機器の一つで、 ネットワーク層とリンク層の両方の制御情報に基づいてデータの転送先の決定を行う |

| ネットワーク層 | ルータ | 異なるネットワーク同士を接続する機器 |

| データリンク層 | L2スイッチ | MACアドレスを含んだ情報を使って中継動作を行う |

| データリンク層 | ブリッジ | 複数のネットワークを結ぶ中継機器のうち、 受信したデータのMACアドレスなどデータリンク層の宛先情報を参照して中継の可否を判断する |

イーサネットで使用されるアドレスには種類があります。

| 種類 | 説明 |

|---|---|

| ユニアドレス | 特定の機器にデータを送信するために使用されるアドレス |

| マルチキャストアドレス | 特定の複数機器にデータを送信するために使用されるアドレス |

| ブロードキャストアドレス | ネットワーク内のすべての機器にデータを送信するために使用されるアドレス |

ブロードキャストアドレスのIPアドレスは、ホスト部の全ビットが1になります。

IPアドレスが 192.168.0.x でサブネットマスクが 255.255.255.0 の TCP/IPネットワークで,ブロードキャストアドレスはどれか。

イ. 192.168.0.255

平成20年秋期問50 ブロードキャストアドレス|基本情報技術者試験.com

IPアドレス 192.168.57.123/22 が属するネットワークのブロードキャストアドレスはどれか。

ウ. 192.168.59.255

まず、IPアドレス 192.168.57.123 は2進数表記では以下のビット列です。

11000000 10101000 00111001 01111011

ブロードキャストアドレスはホストアドレス部である下位10ビットを全て"1"にした以下のビット列です。

11000000 10101000 00111011 11111111

平成28年春期問34 ブロードキャストアドレスはどれか|基本情報技術者試験.com

ネットワークアドレス192.168.10.192/28のサブネットにおけるブロードキャストアドレスはどれか。

イ. 192.168.10.207

11000000 10100000 00001010 11000000

ブロードキャストアドレスは、ホストアドレス部のビットをすべて「1」にした次のアドレスになります。

11000000 10100000 00001010 11001111

平成19年秋期問52 ブロードキャストアドレス|応用情報技術者試験.com

IPv4アドレス 172.22.29.44/20 のホストが存在するネットワークのブロードキャストアドレスはどれか。

ウ. 172.22.31.255

平成26年春期問33 ブロードキャストアドレスはどれか|応用情報技術者試験.com

ブロードキャストアドレスは、用途が決まっているのでネットワークに接続する機器に割り振っていはいけません。

次のネットワークアドレスとサブネットマスクをもつネットワークがある。このネットワークを利用する場合,PCに割り振ってはいけないIPアドレスはどれか。

ネットワークアドレス: 200.170.70.16

サブネットマスク : 255.255.255.240エ. 200.170.70.31

平成26年秋期問34 割り振ってはいけないIPアドレス|基本情報技術者試験.com

TCP/IPネットワークにおいてARPというプロトコルを使うことでIPアドレスからMACアドレスを得ることができます。

- 正式名称 : Address Resolution(èzəlúːʃən、解明) Protocol

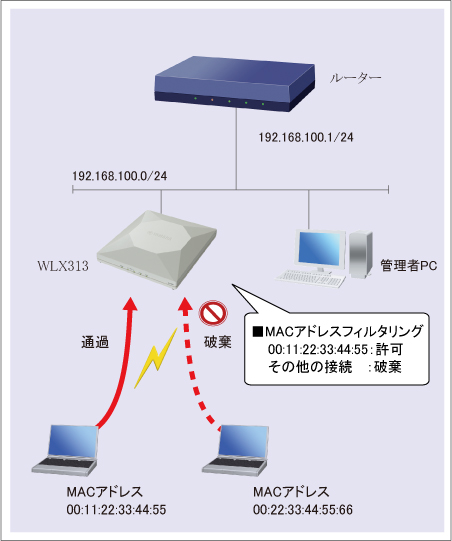

MACアドレスフィルタリングは、ARPを利用してPCのMACアドレスを確認し、事前に登録されているMACアドレスである場合だけ通信を許可する機能です。

https://network.yamaha.com/setting/wireless_lan/airlink/mac-wlx313

ブロードキャストできるネットワークの範囲をブロードキャストドメインといいます。

負荷を下げるためにはブロードキャストドメインを分割します。

ネットワーク層の機器をまたぐとブロードキャストフレームは伝搬されません。

次回の勉強内容

*1:イーサネットの規格では、ノードのことを「ステーション」と呼んでいる。ステーションはネットワークに接続されるコンピュータの総称で、コンピュータやプリンタなどネットワークを介して通信するすべてのデバイスを表す。出典:第6回 イーサネット(その1) - イーサネットの規格とCSMA/CDアクセス制御方式:詳説 TCP/IPプロトコル(3/5 ページ) - @IT

*3:複数の伝送路を収容、接続する装置

イーサネットの基本

- 前回の勉強内容

- イーサネットは、コンピュータネットワークにおける有線LANの規格です。

- イーサネット機器にあるLANケーブルの差込口の仕様にはMDIとMDI-Xの2種類あります。

- MACアドレスは、ネットワークに接続する機器を識別する16進数のアドレスです。

- ルーターは、異なるネットワーク同士を接続する機器です。

- 次回の勉強内容

前回の勉強内容

イーサネットは、コンピュータネットワークにおける有線LANの規格です。

有線LANを使うときの「物理層」と「データリンク層」の仕様を決めている規格です。

イーサネットフレームは、イーサネットでの通信で使用するデータフォーマットのことです。

OSI基本参照モデル各層ごとにヘッダをフレームに入れていくので、宛先情報の送出順序は「宛先MACアドレス > 宛先IPアドレス > 宛先ポート番号」になります。

イーサネット機器にあるLANケーブルの差込口の仕様にはMDIとMDI-Xの2種類あります。

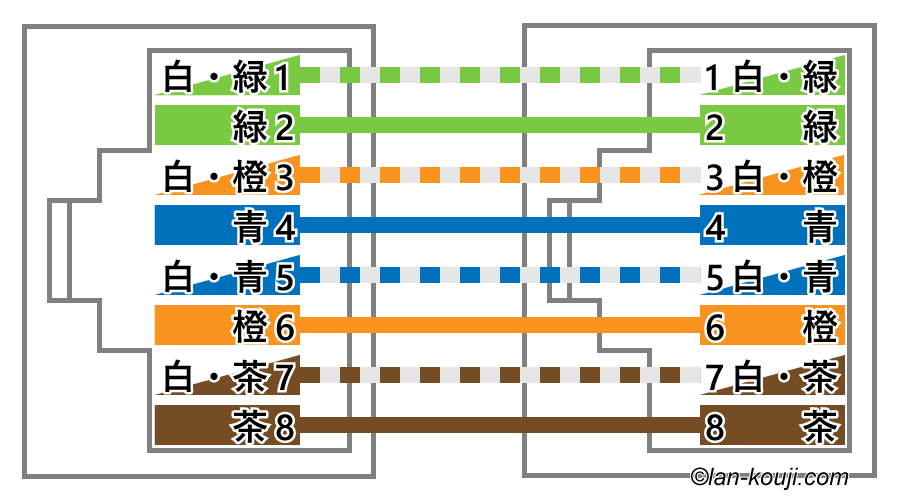

LANケーブルのコネクタには8このピンがあります。

| ポート | 送信用のピン | 受信用のピン |

|---|---|---|

| MDI (Medium Dependent Interface) |

1と2番 | 3と6番 |

| MDI-X | 3と6番 | 1と2番 |

ポートを正しくつなぐには接続機器によってストレートケーブルとクロスケーブルを使い分ける必要があります。

Automatic MDI/MDI-Xは、コネクタの送信端子と受信端子が正しい組合せとなるように自動で判別して切り替える機能なので、対応しているケーブルを使えばケーブルの使い分けを気にしなくてすみます。

PCやスイッチングハブがもつイーサネットインタフェース(物理ポート)の,Automatic MDI/MDI-Xの機能はどれか。

- コネクタの送信端子と受信端子が正しい組合せとなるように,自動で判別して切り替える機能

- 接続した機器のアドレスを学習し,イーサネットフレームを該当するインタフェースにだけ転送する機能

- 通信経路のループを自動的に検出する機能

- 通信速度や,全二重と半二重のデータ通信モードを自動的に設定する機能

MACアドレスは、ネットワークに接続する機器を識別する16進数のアドレスです。

悪さをしている機器を探し出す -- No.3 MACアドレスから機器のメーカーを調べる | 日経クロステック(xTECH)

MACアドレスの構成には決まりがあります。

| 位置 | 意味 |

|---|---|

| 最初の24ビット | ベンダーID(OUI) |

| 次の8ビット | 機種ID |

| 最後の16ビット | 製品のシリアルID |

(参照元)平成24年秋期問33 MACアドレスの構成|基本情報技術者試験.com

ルーターは、異なるネットワーク同士を接続する機器です。

複数のネットワークをOSI基本参照モデルの第3層(ネットワーク層)で接続し、パケットを中継します。

ルーターは「パケットのあて先端末のIPアドレス」と「MACアドレス」に基づいて、宛先のルータだけに中継します。

伝送媒体やアクセス制御方式の異なるネットワークの接続が可能であり、送信データのIPアドレスを識別し、データの転送経路を決定します。

次回の勉強内容

SSL/TLSの基礎知識

- 前回の勉強内容

- 勉強のきっかけになった問題

- インターネット上でのデータの通信を暗号化したプロトコルをSSLといいます。

- SSLが進化してTLSができました。

- SSL/TLSでのクライアントとサーバでのやり取りではディジタル証明書が使われます。

- SSL/TLSは新しいバージョンを使用しないと攻撃を受ける可能性が高まります。

- 次回の勉強内容

前回の勉強内容

勉強のきっかけになった問題

- 暗号化通信中にクライアントPCからサーバに送信するデータを操作して,強制的にサーバのディジタル証明書を失効させる。

- 暗号化通信中にサーバからクライアントPCに送信するデータを操作して,クライアントPCのWebブラウザを古いバージョンのものにする。

- 暗号化通信を確立するとき,弱い暗号スイートの使用を強制することによって,解読しやすい暗号化通信を行わせる。

- 暗号化通信を盗聴する攻撃者が,暗号鍵候補を総当たりで試すことによって解読する。

インターネット上でのデータの通信を暗号化したプロトコルをSSLといいます。

- 正式名称 : Secure(安全な) Sockets(受け口) Layer

通常インターネット上での通信は「http(HyperText Transfer Protocol)」で行われますが、送受信されるデータは暗号化することができず、盗聴や改ざんを防げません。

しかし、SSLプロトコルを使用することで通信データは暗号化され、第三者が盗み見しようとしても解読することができません。

https://jp.globalsign.com/service/ssl/knowledge/

SSLで暗号化されたサイトのURLは「https」になります。

- 正式名称 : HyperText Transfer Protocol Secure

- 別名: HTTP over TLS

上記のサイトも暗号化されていてURLの先頭は「https」になります。

攻撃者が社内ネットワークに仕掛けたマルウェアによってHTTPSが使われると、通信内容がチェックできないので、秘密情報が社外に送信されてしまいます。

HTTPSではクライアント-サーバ間の通信が暗号化されます。このため、もし通信経路上にプロキシサーバ等が介在したとしても内容のチェックはできません。

応用情報技術者平成29年春期 午前問44

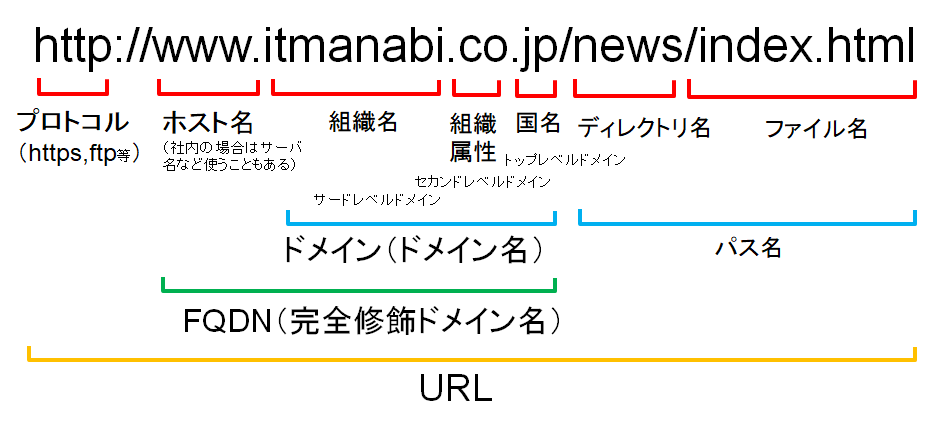

SSLを利用するWebサーバでは、そのFQDNをディジタル証明書に組み込みます。

ディジタル証明書のコモンネームにFQDNを設定します。

ディジタル証明書のコモンネームとサーバに設定されているFQDNを比較して、一致していたらSSL通信を開始することができます。

Google ChromeではFQDNのコモンネームへの設定は非推奨なのでSubject Alternative Nameに設定します。

SSLが進化してTLSができました。

インターネットなどのTCP/IPネットワークでデータを暗号化して送受信するプロトコル(通信手順)の一つです。

データを送受信する一対の機器間で通信を暗号化し、中継装置などネットワーク上の他の機器による成りすましやデータの盗み見、改竄などを防ぐことができます。

インターネットに接続された利用者のPCから,DMZ上の公開Webサイトにアクセスし,利用者の個人情報を入力すると,その個人情報が内部ネットワークのデータベース(DB)サーバに蓄積されるシステムがある。このシステムにおいて,利用者個人のディジタル証明書を用いたTLS通信を行うことによって期待できるセキュリティ上の効果はどれか。

- PCとDBサーバ間の通信データを暗号化するとともに,正当なDBサーバであるかを検証することができるようになる。

- PCとDBサーバ間の通信データを暗号化するとともに,利用者を認証することができるようになる。

- PCとWebサーバ間の通信データを暗号化するとともに,正当なDBサーバであるかを検証することができるようになる。

- (答え)PCとWebサーバ間の通信データを暗号化するとともに,利用者を認証することができるようになる。

出典 : 平成30年 秋期 応用情報技術者試験 午前問40

TSLの特徴

TSLの生い立ち

- 1990年代 : SSLをNetscape Communications社が開発

- 1999年

- 2006年 : TLS 1.0で発見された新たな攻撃手法への対処など改良を加えたバージョンとして、TLS 1.1がRFC 4346として公開される

- 2008年 : より安全性の高いハッシュを利用できるようにするなど改良を加えたTLS 1.2がにRFC 5246として公開される

- 2014年 : SSL 3.0に一定の条件の下で通信の一部が第三者に漏えいする可能性があるPOODLEが報告される

- 2018年 : TLS 1.3がRFC 8446として公開される

SSL/TLSでのクライアントとサーバでのやり取りではディジタル証明書が使われます。

- クライアントからのSSL/TLSによる接続要求に対し,Webサーバは証明書をクライアントに送付する。

- クライアントは,保持している認証局の公開鍵によってこのサーバ証明書の正当性を確認する。

- クライアントは,共通鍵生成用のデータを作成し,サーバ証明書に添付されたWebサーバの公開鍵によってこの共通鍵生成用データを暗号化し,Webサーバに送付する。

- 受け取ったWebサーバは,自らの秘密鍵によって暗号化された共通鍵生成用データを復号する。

- クライアントとWebサーバの両者は,同一の共通鍵生成用データによって共通鍵を作成し,これ以降の両者間の通信は,この共通鍵による暗号化通信を行う。

利用者個人のディジタル証明書を用いたTLS通信を行うことによって、PCとWebサーバ間の通信データを暗号化するとともに利用者を認証することができるようになります。

TLS通信では、必須のサーバ認証とは別にオプションでクライアント認証を行うこともできます。利用者PCと通信を行うWebサーバは、利用者個人のディジタル証明書に付された認証局の署名を検証することで、ディジタル証明書の正当性を確認します。ディジタル証明書が正当なものならば、利用者(クライアント)の真正性が証明されます。

平成30年秋期問40 TLS通信で期待できるセキュリティ効果|応用情報技術者試験.com

SSL/TLSは新しいバージョンを使用しないと攻撃を受ける可能性が高まります。

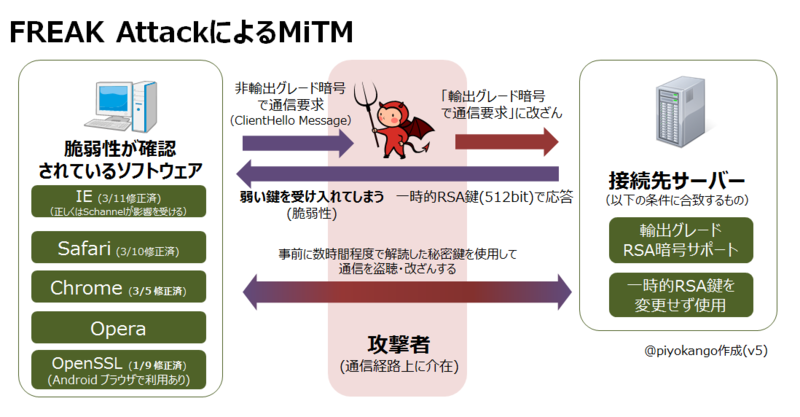

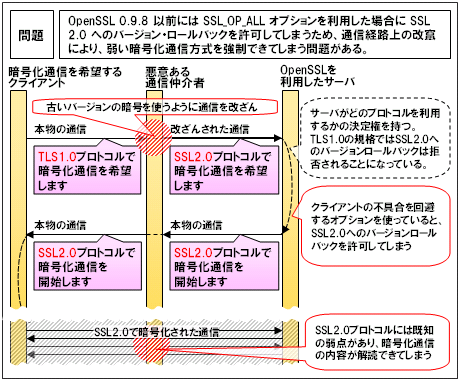

ダウングレード攻撃は、暗号化通信を確立するとき弱い暗号スイートの使用を強制することによって解読しやすい暗号化通信を行わせる攻撃です。

次回の勉強内容

待ち行列モデルをケンドール記号で表現したM/M/1

- 前回の勉強内容

- きっかけとなった試験問題

- 待ち行列理論は、行列がどのくらい混んでいるかを考えることです。

- 難しい待ち行列理論をわかりやくしようとD.G.ケンドールさんがケンドールの記号を作りました。

- このケンドールの記号で表された超基本のモデルがM/M/1です。

- M/M/1は、ケンドールの記号で表された待ち行列のモデルです。

- M : サービス要求の到着間隔はポアソン分布に従って「ランダム」です。

- M : サービス時間は指数分布に従って「ランダム」です。

- 1 : サービス窓口は1つです。

- M/M/1には公式があります。

- 次回の勉強内容

前回の勉強内容

きっかけとなった試験問題

通信回線を使用したデータ伝送システムにM/M/1の待ち行列モデルを適用すると,平均回線待ち時間,平均伝送時間,回線利用率の関係は,次に式で表すことができる。

回線利用率が0%から徐々に上がっていく場合,平均回線待ち時間が平均伝送時間よりも最初に長くなるのは,回線利用率が何%を超えたときか。ア. 40 イ. 50 ウ. 60 エ. 70

平成25年秋期問5 M/M/1の待ち行列モデル|応用情報技術者試験.com

待ち行列理論は、行列がどのくらい混んでいるかを考えることです。

- 英語 : queueing(待機・列を作る) theory

顧客がサービスを受けるために行列に並ぶような確率的に挙動するシステムの混雑現象を数理モデルを用いて解析することを目的とした理論である。

待ち行列理論 - Wikipedia

よくわからないので、過去問とラーメン屋さんでイメージを掴みます。

待ち行列に対する操作を,次のとおり定義する。

ENQ n : 待ち行列にデータnを挿入する 。

DEQ : 待ち行列からデータを取り出す 。空の待ち行列に対し,ENQ1,ENQ2,ENQ3,DEQ,ENQ4,ENQ5,DEQ,ENQ6,DEQ,DEQの操作を行った。

次にDEQ操作を行ったとき,取り出される値はどれか。ア. 1 イ. 2 ウ. 5 エ. 6

平成30年秋期問5 待ち行列に対する操作|基本情報技術者試験.com

ラーメン屋さんの行列を思い浮かべてみます。

待っている人が待ち行列というキューのおしりに次々入っていく。

順番が来たらキューの頭から次々に出ていく感じ・・・。

- ラーメン屋の行列に3人やってきた

- 操作:ENQ1,ENQ2,ENQ3,DEQ,ENQ4,ENQ5,DEQ,ENQ6,DEQ,DEQ

- 待ち行列(キュー):1 2 3

- 1つ席が空いたから1人行列から出ていく

- 操作:ENQ1,ENQ2,ENQ3,DEQ,ENQ4,ENQ5,DEQ,ENQ6,DEQ,DEQ

- 待ち行列(キュー):2 3

- ラーメン屋の行列に2人やってきた

- 操作:ENQ1,ENQ2,ENQ3,DEQ,ENQ4,ENQ5,DEQ,ENQ6,DEQ,DEQ

- 待ち行列(キュー):2 3 4 5

- 1つ席が空いたから1人行列から出ていく

- 操作:ENQ1,ENQ2,ENQ3,DEQ,ENQ4,ENQ5,DEQ,ENQ6,DEQ,DEQ

- 待ち行列(キュー):3 4 5

- ラーメン屋の行列に1人やってきた

- 操作:ENQ1,ENQ2,ENQ3,DEQ,ENQ4,ENQ5,DEQ,ENQ6,DEQ,DEQ

- 待ち行列(キュー):3 4 5 6

- 2つ席が空いたから2人行列から出ていく

- 操作:ENQ1,ENQ2,ENQ3,DEQ,ENQ4,ENQ5,DEQ,ENQ6,DEQ,DEQ

- 待ち行列(キュー):5 6

- 次に席が空いたら「5」がラーメン食べられる

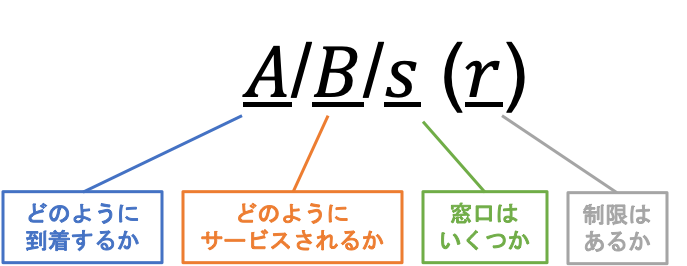

難しい待ち行列理論をわかりやくしようとD.G.ケンドールさんがケンドールの記号を作りました。

「A / B / C」の形でモデルの性質を表現するそうです。(本当はCの後に続きがありますが今回は割愛)

- A:サービス要求の到着、一定間隔で到着とかランダムに到着とかね

- B:サービス時間、1要求にサービスする時間

- C:サービスを受け入れる窓口の数、サービスをしてくれる物の数

M/M/1は、ケンドールの記号で表された待ち行列のモデルです。

Mの意味は、「現在の情報で将来起こる確率が決まる」と推測します。

調べていて「MはMarkovian」というのをカワギリにわからない言葉を追ってみました。

そして、自分なり理解で「Markovian = 現在の情報で将来起こる確率が決まる」となりました。

このようなモデルをM/M/1モデルと言います(MはMarkovianの頭文字,1は窓口の数を表す)。

待ち行列理論(M/M/1モデル)の定理とその証明 | 高校数学の美しい物語

markovianとは

マルコフ過程に関連した、またはマルコフ過程によって作られた

markovianの意味・使い方 - 英和辞典 WEBLIO辞書

マルコフ過程とは、マルコフ性をもつ確率過程のことをいう。すなわち、未来の挙動が現在の値だけで決定され、過去の挙動と無関係であるという性質を持つ確率過程である。

マルコフ過程 - Wikipedia

マルコフ性

将来における事象の起こる確率は現在の状態だけから決まり、過去の状態には依存しないという性質のこと。

マルコフ性とは - はてなキーワード

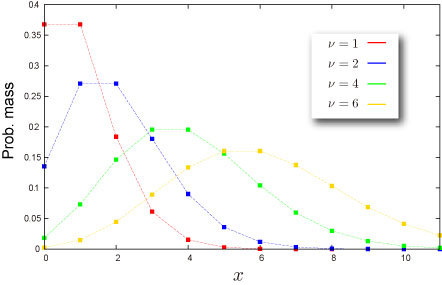

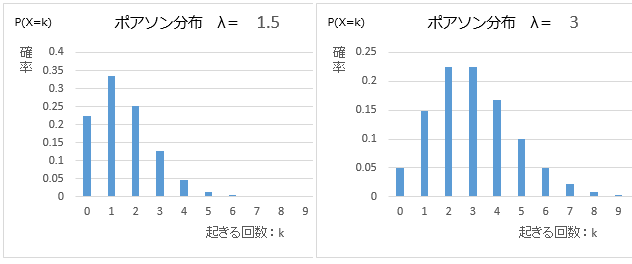

M : サービス要求の到着間隔はポアソン分布に従って「ランダム」です。

M/M/1の待ち行列モデルにおいて,一定時間内に到着する客数の分布はどれか。

エ. ポアソン分布

平成24年春期問2 M/M/1の待ち行列モデル|応用情報技術者試験.com

ポアソン分布は、偶然の事象が起こる回数の分布です。

このようにポアソン分布とは、時間(例えば1時間当たり)、場所(例えば1平方メートル当たり)、距離(例えば1キロメートル当たり)などある一定区間の中で、偶然に起こる事象の数の分布です。

ポアソン分布 - NtRand

ポアソン分布とは、(どの時点でも同様な起こりやすさでランダムに起こる現象と仮定した場合に)「単位時間あたりに平均 λ 回起こる現象が、単位時間に k 回起きる確率」を表すのに使われる確率分布のこと。

ポアソン分布とは何か。その性質と使い方を例題から解説 【馬に蹴られて死ぬ兵士の数を予測した数式】 | アタリマエ!

平均到着時間 = 1 / 到着率

到着率は、単位時間あたりやってくる利用者の平均人数です。

平均到着時間は、1人の利用者がやってくる平均時間です。

平均到着時間は、ポアソン分布に従うと新たな利用者が単位時間当たり(到着率)人のスピードで「ランダムに」来るということです。

M : サービス時間は指数分布に従って「ランダム」です。

指数分布は、ランダムなイベントの発生間隔を表す分布です。

長くなる要求もあれば、即終わる要求もあるということです。

ランダムな現象を「発生回数で捉えるとポアソン分布」「発生間隔で捉えると指数分布」です。

ランダムな現象を「発生間隔で捉えると指数分布,発生回数で捉えるとポアソン分布」と覚えておきましょう。

指数分布の意味と具体例 | 高校数学の美しい物語

平均サービス時間 = 1 / サービス率

サービス率は、単位時間あたりに処理できる平均人数です。

平均サービス時間は、1人の利用者を処理する平均時間

平均サービス時間は、指数分布に従うと店主は単位時間当たり(サービス率)人のスピードで行列をさばいていくということです。

M/M/1には公式があります。

公式がよくわからないので過去問に当てはめながら考えます。

ATM(現金自動預払機)が1台ずつ設置してある二つの支店を統合し,統合後の支店にはATMを1台設置する。統合後のATMの平均待ち時間を求める式はどれか。ここで,待ち時間はM/M/1の待ち行列モデルに従い,平均待ち時間にはサービス時間を含まず,ATMを1台に統合しても十分に処理できるものとする。

〔条件〕

平均サービス時間:Ts

統合前のシステムの利用率:両支店ともρ

統合後の利用者数は,統合前の両支店の利用者数の合計ア. (ρ / (1 - ρ)) × Ts

イ. (ρ / (1 - 2ρ)) × Ts

ウ. (2ρ / (1 - ρ)) × Ts

エ. (2ρ / (1 - 2ρ)) × Ts

平成27年春期問1 M/M/1の待ち行列モデル|応用情報技術者試験.com

利用率 = 到着率 / サービス率

利用率は、平均どのくらい混んでいるかということです。

- 「統合前のシステムの利用率:両支店ともρ」

- 「ATMを1台設置」から統合後もサービス率は変わらない。

- 「統合後の利用者数は,統合前の両支店の利用者数の合計」で到着率は2倍になる。

| 統合前 | 統合後 | |

|---|---|---|

| 利用率 | 支店A:ρ = 到着率 / サービス率 支店B:ρ = 到着率 / サービス率 |

(2 × 到着率) / サービス率 = 2 × 到着率 / サービス率 = 2(到着率 / サービス率) = 2ρ |

行列に並んでいる人数 = 利用率 / (1 - 利用率)

統合後の行列に並んでいる人数 = 2ρ / (1 - 2ρ)

平均待ち時間 = (利用率 / (1 - 利用率)) * 平均サービス時間

待ち時間は「行列に並んでいる人数」が「平均サービス時間」のサービスを受け終わるまでの時間です。

- 「平均サービス時間:Ts」

待ち時間 = 行列に並んでいる人数 × Ts = (2ρ / (1 - 2ρ)) × Ts

次回の勉強内容

無線LANのセキュリテイ対策を学ぶ

- 前回の勉強内容

- きっかけとなった試験問題

- 無線LANは、情報の漏えいや盗聴の可能性があります。

- 通信内容を盗聴されないように暗号化をします。

- 不正な端末がLANに参加することを防ぎます。

- 使っている無線LANのセキュリティを確認したいです。

- 次回の勉強内容

前回の勉強内容

きっかけとなった試験問題

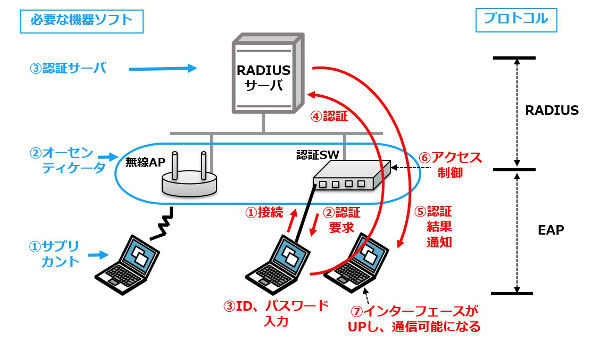

利用者認証情報を管理するサーバ1台と複数のアクセスポイントで構成された無線LAN環境を実現したい。PCが無線LAN環境に接続するときの利用者認証とアクセス制御に,IEEE 802.1XとRADIUSを利用する場合の標準的な方法はどれか。

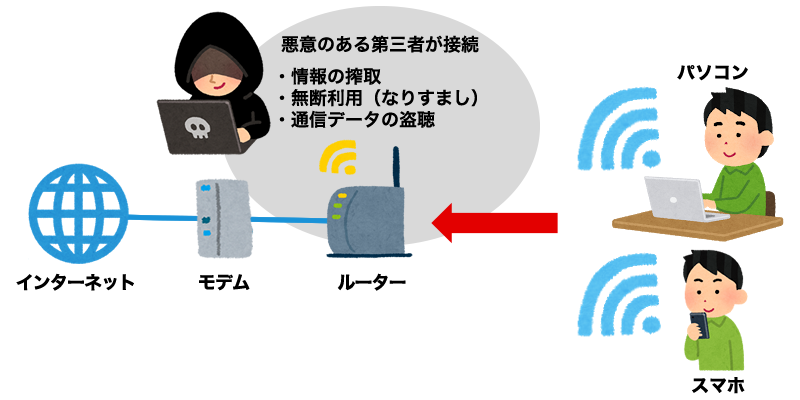

無線LANは、情報の漏えいや盗聴の可能性があります。

通信内容を盗聴されないように暗号化をします。

WPAは、無線LANでの通信を暗号化する技術です。

初期の無線LANで使用されていたWEPには暗号を解読できる脆弱性がありました。

その対策としてWPAが開発され、IEEE 802.11gより使われました。

時間とともに鍵が変わるTKIP(Temporal Key Integrity Protocol)という暗号方式を使います。

「TKIPを使って作った鍵」と「RC4という暗号化アルゴリズム」を使用して暗号化します。

第180回 モバイル機器を楽しむ生命線 Wi-Fiアクセスポイント 〜後編〜|テクの雑学|TDK Techno Magazine

RC4 【 Rivest’s Cipher 4 】 Ron's Code 4 / ARCFOUR

1ビット単位で暗号化・復号が可能なストリーム暗号(stream cipher)で、WEPやWPA、SSL/TLS、sshなど様々なプロトコルの暗号方式の一つとして採用された。

RC4(ARCFOUR)とは - IT用語辞典 e-Words

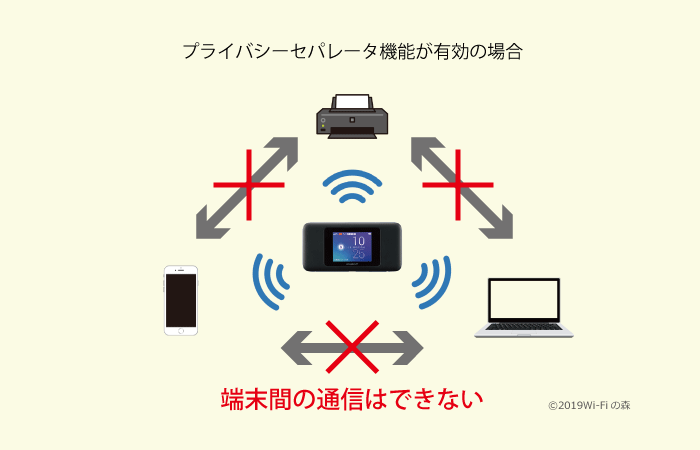

不正な端末がLANに参加することを防ぎます。

有線LANでは、物理的にLANケーブルを繋いでいる機器でしか使用できません。

しかし、無線LANではアクセスポイントを使用するため通信範囲内であれば不正な端末がLANに接続してくることが可能になってしまいます。

↓これがアクセスポイント↓

https://www.amazon.co.jp/%E7%84%A1%E7%B7%9ALAN%E4%B8%AD%E7%B6%99%E6%A9%9F-WEX-1166DHPS-%E6%97%A5%E6%9C%AC%E3%83%A1%E3%83%BC%E3%82%AB%E3%83%BC%E3%80%90iPhoneX-iPhoneXS%E3%82%B7%E3%83%AA%E3%83%BC%E3%82%BA-%E3%83%A1%E3%83%BC%E3%82%AB%E3%83%BC%E5%8B%95%E4%BD%9C%E7%A2%BA%E8%AA%8D%E6%B8%88%E3%81%BF%E3%80%91/dp/B084LFPC5R/ref=asc_df_B084LFPC5R/?tag=jpgo-22&linkCode=df0&hvadid=342699261791&hvpos=&hvnetw=g&hvrand=14783868117146499571&hvpone=&hvptwo=&hvqmt=&hvdev=c&hvdvcmdl=&hvlocint=&hvlocphy=1009293&hvtargid=pla-877895905403&psc=1&th=1&psc=1&tag=&ref=&adgrpid=69604411435&hvpone=&hvptwo=&hvadid=342699261791&hvpos=&hvnetw=g&hvrand=14783868117146499571&hvqmt=&hvdev=c&hvdvcmdl=&hvlocint=&hvlocphy=1009293&hvtargid=pla-877895905403

ウォードライビングは、不正にアクセスする目的で建物の外部に漏れた無線LANの電波を傍受してセキュリティの設定が脆弱な無線LANのアクセスポイントを見つけ出すクラッキング手法です。

ウォードライビングとは – SQL Master データベースエンジニアとセキュリティエンジニアとLinuxエンジニアのための情報

IEEE 802.1Xは、LANに接続するPCなどの端末を認証する方法を定めた規格です。

| 機器 | IEEE 802.1Xを利用する場合にやっておくこと |

|---|---|

| 端末 | IEEE 802.1Xのサプリカント(利用者や端末の認証を要求する側のソフトウェア)を実装する。 |

| アクセスポイント | IEEE 802.1Xのオーセンティケータ(認証機能を持つスイッチやアクセスポイント・ルータなど)を実装する。 RADIUS(ネットワーク上でクライアントとサーバの認証を行うプロトコル)を使用する場合はRADIUSクライアントも必要。 |

| 認証サーバ | IEEE802.1X/EAPに対応した認証サーバを使用する。 |

IEEE 802.1XではEAP(Extensible(iksténsəbl、拡張性の) Authentication Protocol)という様々な認証方式を利用できるようにしたプロトコルが使用されます。

2点間で仮想の経路を確立してデータを送受信できるようにするPPPという通信プロトコルの機能を拡張した認証プロトコルです。

EAPは、いろんな認証方式をサポートはしていますがEAP自体が暗号化通信できるわけではありません。

| EAPのプロトコル | 認証方法 |

|---|---|

| EAP-MD5 | ユーザ名とパスワードを用いたチャレンジレスポンスによってクライアントを認証する |

| EAP-TLS | 認証にTLS(Transport Layer Security)の機構を用いる方式。サーバ-クライアント間でディジタル証明書を用いた相互認証する |

| EAP-TTLS | TLSによりサーバ認証を行い、その後確立されたEAPトンネルを使用し、各種の認証方法でクライアントを認証する |

| EAP-PEAP | TLSを用いたEAPトンネルを使用することはEAP-TTLSと同様だが、その後のクライアントの認証方法がEAP準拠の方法のみに限定している |

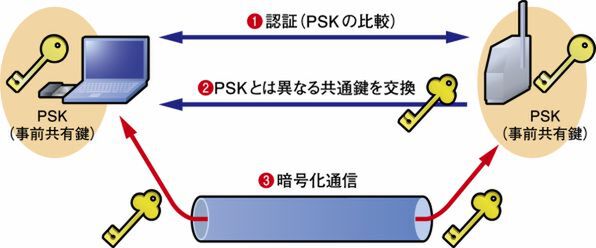

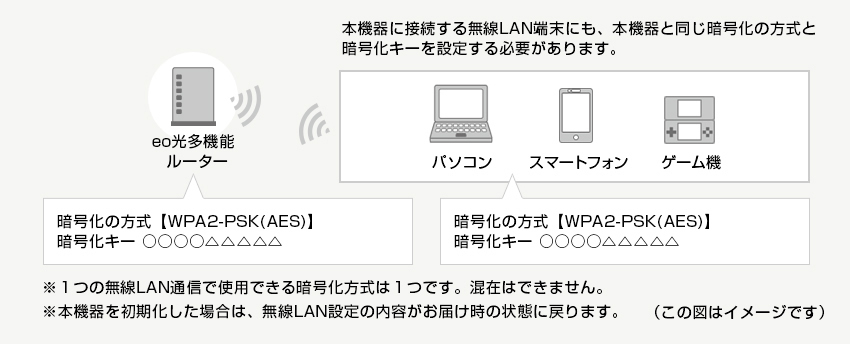

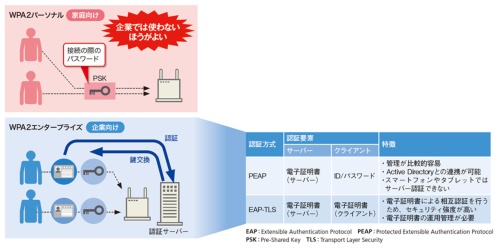

WPA2-PSKは、家庭などの小規模ネットワーク向けでPSKという認証方式を使用しています。

- 正式名称 : WPA2 Pre-Shared Key

- 別名 : WPA2 Personal

PSK(Pre-Shared Key / 事前共有鍵)は、通信機器間で事前に鍵を共有しておくことです。

WPA2-PSKでは、パスフレーズを鍵として事前にアクセスポイントと共有しておきます。

SSIDは、最長32オクテットのネットワーク識別子であり、接続するアクセスポイントの選択に用いられます。

32オクテット = 256ビット = 32バイト = 半角英数32文字

WPA2-PSKは、アクセスポイントにSSIDとパスフレーズを設定して、同じSSIDとパスフレーズが設定されている端末だけを接続させます。

https://support.eonet.jp/connect/net/multi_bbr/eo-rt100/wireless/wireless_pass.html

WPA2-Enterpriseは、企業などの大規模なネットワーク向けでIEEE802.1XのEAPを認証に使用します。

大規模なネットワークでは、接続する端末が多くパスフレーズが漏洩した場合に再設定が大変になるためPSKを用いるのは不向きです。

そこで認証サーバを用いて認証するEAPが使われます。

無線LANの情報セキュリティ対策に関する記述のうち,適切なものはどれか。

エ. WPA2-Enterpriseは,IEEE802.1Xの規格に沿った利用者認証及び動的に配布される暗号化鍵を用いた暗号化通信を実装するための方式である。

情報処理安全確保支援士平成31年春期 午前Ⅱ 問13

今さら聞けない「無線LAN認証」の基本(2) ID/パスワードはもう限界!? 電子証明書によるネットワーク認証のススメ | TECH+

使っている無線LANのセキュリティを確認したいです。

Windows10の場合は、[ワイヤレスネットワークのプロパティ]ダイアログで確認できます。

Macの場合は、[Wifi]ダイアログで確認できます。

Wi-Fi設定確認|macOS Big Sur / Catalina / Mojave / High Sierra|OCN ホットスポット|OCN | NTT Com お客さまサポート

次回の勉強内容

無線LANの規格IEEE 802.11と基本を知る

- 前回の勉強内容

- きっかけとなった試験問題

- IEEE 802.11シリーズは、無線LANの規格です。

- 周波数帯は、電波の通り道に通れる電波の範囲のことです。

- チャネルは使用可能な周波数の範囲のことで、その範囲の幅をチャネル幅といいます。

- アクセス制御方式は、LAN上でのデータのやり取りで衝突を起こさないようにするためのデータリンク層での仕組みです。

- 次回の勉強内容

前回の勉強内容

きっかけとなった試験問題

IEEE 802.11a/b/g/nで採用されているアクセス制御方式はどれか。

ア. CSMA/CA イ. CSMA/CD ウ. LAPB エ. トークンパッシング方式

情報セキュリティスペシャリスト平成29年春期 午前Ⅱ 問20

IEEE 802.11シリーズは、無線LANの規格です。

IEEE 802.11をベースとしたいくつかの規格があります。

| 規格 | 策定 | 周波数帯(GHz) | 伝送速度 (Mbps) |

チャネル (ch) |

チャネル幅 (MHz) |

|---|---|---|---|---|---|

| IEEE 802.11b | 1999-10 | 2.4 | 11 | 1~4 | 22 |

| IEEE 802.11a | 1999-10 | 5 | 54 | 20 | |

| IEEE 802.11g | 2003 | 2.4 | 54 | 1~13 | 20 |

| IEEE 802.11n | 2009-09 | 2.4と5 | 600 | 20 / 40 | |

| IEEE 802.11ac | 2014-01 | 5 | 6,900(=2.6Gbps) | 80 / 160 |

赤外線や電波を利用しているので接続機器の移動が容易になります。

無線LAN(IEEE 802.11)に関する記述として,適切なものはどれか。

イ. 赤外線や電波を利用しているので,接続機器の移動が容易である。

平成14年秋期問64 無線LAN(IEEE802.11)に関する記述|基本情報技術者試験.com

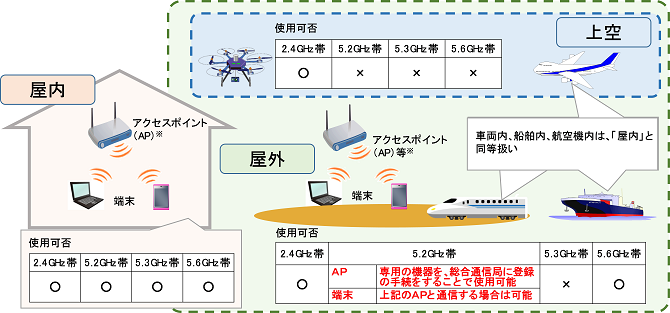

周波数帯は、電波の通り道に通れる電波の範囲のことです。

- 別名 : バンド

2.4GHz帯は、免許不要で使用できるISMバンドの1つです。

無線の周波数は限られた資源であり、同じ周波数を複数の人が使えば世界中で混信が起こる。そのため、ITUが周波数の使用目的を取り決め、監督責任を各国の主管庁に委ねている。日本では電波法が定められており、総務省が管轄している。電波の利用には、無線取扱免許や届け出が必要であるが、ISMバンドは免許不要で利用可能だ。

ISMバンド | IT用語辞典 | 大塚商会

2.4GHz帯は電子レンジや無線キーボードなどいろいろな機器で使用されているため干渉を受けやすいです。

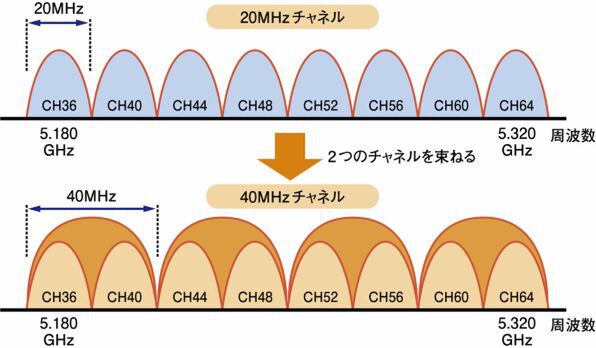

チャネルは使用可能な周波数の範囲のことで、その範囲の幅をチャネル幅といいます。

チャネルは、アクセスポイント1つ1つに設定されます。近くにあるアクセスポイントと被ると電波干渉を起こしてしまいます。

IEEE802.11n と 11acでは,チャネルボンディングにより2つチャネル幅が規定されています。

IEEE802.11nにおけるチャネル1つのチャネル幅は"11a/g"と変わらない20MHzですが、"11n"以降の規格("11n/ac")では隣り合うチャネル同士を束ねる「チャネルボンディング技術」が規定されています。この技術を使用した場合のチャネル幅は2つのチャネルを合わせた40MHzになります。ちなみに"11ac"では束ねることできるチャネル数が最大で8つと規定されているため、最大チャネル幅は(20×8=)160MHzです。

ネットワークスペシャリスト 平成25年秋期 午前Ⅱ 問3

アクセス制御方式は、LAN上でのデータのやり取りで衝突を起こさないようにするためのデータリンク層での仕組みです。

CSMA/CDは、伝送媒体上でのデータフレーム衝突を検出する機能をもつ方式です。

- 正式 : Carrier(搬送波) Sense(感知) Multiple(多重) Access / Collision(衝突) Detection(検出)

- 日本語 : 搬送波感知多重アクセス/衝突検出方式

- イーサネット*2 で使用されている

- 手順

- Carrier Sence : 通信している端末がないことを確認する

- Multiple Access : 通信している端末がいない場合 : 自分の通信を開始する

- Collision Detection : 複数の通信が同時に行われた場合は衝突を検出し、送信を中止してランダム時間待ってから再び送信をする。

イーサネットで使用されるメディアアクセス制御方式であるCSMA/CDに関する記述として,適切なものはどれか。

ア. それぞれのステーションがキャリア検知を行うとともに,送信データの衝突が起きた場合は再送する。

平成29年春期問31 CSMA/CDに関する記述|応用情報技術者試験.com

LANの制御方式に関する記述のうち,適切なものはどれか。

ア. CSMA/CD方式では,単位時間当たりの送出フレーム数が増していくと,衝突の頻度が増すので,スループットはある値をピークとして,その後下がる。

情報セキュリティスペシャリスト平成25年秋期 午前Ⅱ 問17

無線LANでは、衝突を回避するCSMA/CAを使っています。

- 正式 : Carrier Sense Multiple Access/Collision Avoidance(回避)

- 日本語 : 搬送波感知多重アクセス/衝突回避方式

- 手順

- Carrier Sence : 通信している端末がないことを確認する

- Multiple Access : 通信している端末がいない場合 : 自分の通信を開始する

- Collision Avoidance : 通信している端末がいた場合 : 他のホストの送信終了を検知してから自分が送信を開始する前にランダムな長さの待ち時間をとる(通信終了と同時に送信すると衝突する可能性が高いから)

無線通信では、衝突検出がとても難しいので衝突を回避できるようにするCSMA/CAを使います。

無線LANの隠れ端末問題の説明として,適切なものはどれか。

イ. 端末がアクセスポイントとは通信できるが,他の端末のキャリアを検出できない状況にあり,送信フレームが衝突を起こしやすくなる問題

情報処理安全確保支援士平成31年春期 午前Ⅱ 問18

次回の勉強内容

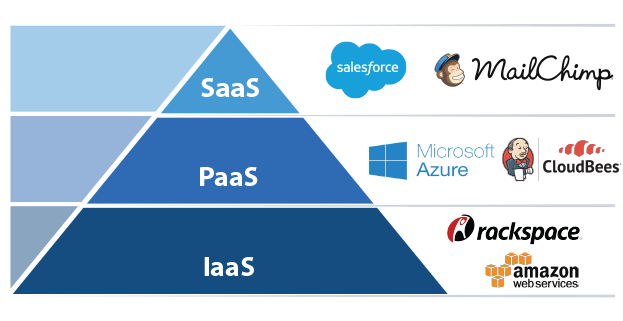

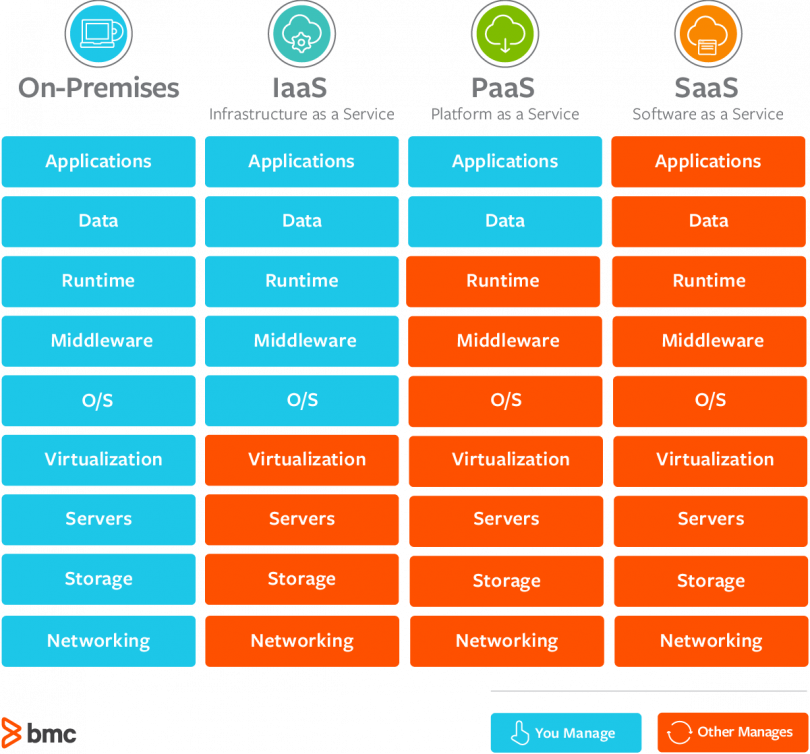

クラウドコンピューティングのSaaSとPaaSとIaaSでできることの違い

- 前回の勉強内容

- きっかけとなった試験問題

- SaaSは、アプリケーションソフトウェアの機能を,必要なときだけ利用者に提供するサービスのことです。

- PaaSでは、OSやネットワークなどのプラットフォームが提供されるのでアプリケーション開発がすぐできるようになります。

- IaaSは、サーバや回線などの基盤部分から自由に設定できます。

- まとめ

- 次回の勉強内容

前回の勉強内容

きっかけとなった試験問題

NISTの定義によるクラウドコンピューティングのサービスモデルにおいて,パブリッククラウドサービスの利用企業のシステム管理者が,仮想サーバのゲストOSに対するセキュリティパッチの管理と適用を実施可か実施不可かの組合せのうち,適切なものはどれか。

NISTは、クラウドコンピューティングの定義だけでなく、暗号技術の策定やインターネット時刻を提供するタイムサーバーの管理をしたりしています。

- 正式 : National Institute of Standards and Technology

- 日本語 : アメリカ国立標準技術研究所

NIST(アメリカ国立標準技術研究所)は、アメリカの技術革新や産業競争力を強化するために、経済保障を強化して生活の質を高めるように計測学、規格、産業技術を促進することを目的とする機関です。

平成31年春期問80 技術仕様をRFCとして策定している組織|基本情報技術者試験.com

クラウドコンピューティングは、インターネット経由でコンピュータやデータベースやストレージ・アプリケーションなどが使えるサービスのことです。

「クラウド(クラウドコンピューティング)」とは、クラウドサービスプラットフォームからインターネット経由でコンピューティング、データベース、ストレージ、アプリケーションをはじめとした、さまざまな IT リソースをオンデマンドで利用することができるサービスの総称です。

クラウド (クラウドサービス) とは?|AWS

SaaSは、アプリケーションソフトウェアの機能を,必要なときだけ利用者に提供するサービスのことです。

サービス(a service)としての(as)ソフトウエア(software)、英語で「Software as a Service」、略して「SaaS」、「サース」と読みます。

ユーザは基盤にあるインフラストラクチャを、ネットワークであれ、サーバーであれ、オペレーティングシステムであれ、ストレージであれ、各アプリケーション機能ですら、管理したりコントロールしたりすることはない。

情報セキュリティスペシャリスト平成29年春期 午前Ⅱ 問8

Officeアプリを提供する「Microsoft 365」、オンライン会議ができる「Zoom」、Webメールの「Gmail」、グループウェアの「Kintone」とSaaSは身近にたくさんあります。

SaaSを説明したものはどれか。

- インターネット経由でアプリケーションソフトウェアの機能を,必要なときだけ利用者に提供するサービスのこと << 正解

- 企業の経営資源を有効に活用するために,基幹業務を統合的に管理するためのパッケージソフトウェアのこと

- 既存の組織やビジネスプロセスを抜本的に見直し,職務,業務フロー,管理機構,情報システムを再設計すること

- 発注者とサービス提供者との間で,サービスの品質の内容について合意した文書のこと

システムの構築を行わずに済み,アプリケーションソフトウェア開発に必要なセキュリティ要件の定義やシステムログの保存容量の設計が不要となります。

利用者側は、サービス提供事業者の構築したシステムの機能を利用することになります。したがってファイアウォールの設定や不正アクセスの管理、ソフトウェアアップデート、およびセキュリティパッチの適用などのシステム自体のセキュリティ管理から解放される利点があります。

平成28年春期問41 SaaSを利用時のセキュリティ管理|基本情報技術者試験.com

被監査企業がSaaSをサービス利用契約して業務を実施している場合、被監査企業のシステム監査人がSaaSの利用者環境からSaaSへのアクセスコントロールを評価できるのはアプリケーションの利用者IDとなります。

SaaSでは、OSやハードウェア、DBMSなどのミドルウェアを直接操作することはありません。サービスの利用者は、付与された利用者IDを使用してSaaS提供業者のWebアプリケーションにアクセスし、サービスを使用するだけです。

情報セキュリティスペシャリスト平成25年秋期 午前Ⅱ 問25

PaaSでは、OSやネットワークなどのプラットフォームが提供されるのでアプリケーション開発がすぐできるようになります。

- 正式 : Platform as a Service

ユーザは基盤にあるインフラストラクチャを、ネットワークであれ、サーバーであれ、オペレーティングシステムであれ、ストレージであれ、管理したりコントロールしたりすることはない。

情報セキュリティスペシャリスト平成29年春期 午前Ⅱ 問8

プロバイダとカスタマがそれぞれおう責務

カスタマの責任者

- アプリケーションに対して、データのアクセス制御と暗号化を行う。

- アプリケーションに対して、セキュアプログラミングを脆弱性診断を行う。

PaaSを利用すると,プラットフォームの管理やOSのアップデートは,サービスを提供するプロバイダが行うので,導入や運用の負担を軽減することができます。

サービス提供事業者は開発環境などのミドルウェア以下を提供する。利用者は用意したアプリケーションをミドルウェア上で稼働させる。ミドルウェアにおける設定(カスタマイズ)が可能。

平成29年秋期問14 クラウドサービスのメリット|基本情報技術者試験.com

IaaSは、サーバや回線などの基盤部分から自由に設定できます。

- 正式 : Infrastructure as a Service

仮想サーバのゲストOSに係るセキュリティの設定までできます。

ユーザは基盤にあるインフラストラクチャを管理したりコントロールしたりすることはないが、オペレーティングシステム、ストレージ、実装されたアプリケーションに対するコントロール権を持ち、場合によっては特定のネットワークコンポーネント機器(例えばホストファイアウォール)についての限定的なコントロール権を持つ。

平成28年春期問42 IaaSでは実施できるものはどれか|応用情報技術者試験.com

まとめ

SaaS vs PaaS vs IaaS: What’s The Difference & How To Choose – BMC Software | Blogs

平成24年度春期情報セキュリティスペシャリスト試験(SC)平成24年度春期午後Ⅱ問題 管理と運用に関する比較

平成24年度春期情報セキュリティスペシャリスト試験(SC)平成24年度春期午後Ⅱ回答

次回の勉強内容

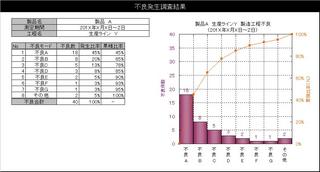

品質管理で使われる図

- 前回の勉強内容

- きっかけとなった試験問題

- パレード図は、出現度数の大きさを順に並べて、主要な原因を識別するとこに使用されます。

- 管理図は、不良品などの件数や損失金額を原因別に分類し、数値の大きい順に並べてその累積値によって改善効果の高い項目を把握することに使用されます。

- 散布図は、相関関係を調べたい2種類のデータの関係を図に表したものです。

- 次回の勉強内容

前回の勉強内容

きっかけとなった試験問題

発生した故障について,発生要因ごとの件数の記録を基に,故障発生件数で上位を占める主な要因を明確に表現するのに適している図法はどれか。

ア. 特性要因図 イ. パレート図 ウ. マトリックス図 エ. 連関図

平成31年春期問74 主な要因を明確にするのに適した図法|応用情報技術者試験.com

パレード図は、出現度数の大きさを順に並べて、主要な原因を識別するとこに使用されます。

メリット

- どの項目がもっとも問題かを見つけることができる。

- 問題の大きさの順位が一目で分かる。

- ある項目が全体のどの程度を占めているかを知ることができる。

- どの項目とどの項目を改善すれば,不具合をどの程度解決できるかが分かる。

- 問題の大きさが目で理解できるために説得力がある。

品質改善策の立案に際し、原因別の不良発生件数を分析し、優先取組みテーマを選択するときに活用できます。

パレート図は、値の大きい順に分析対象の項目を並べた棒グラフと、累積構成比を表す折れ線グラフを組み合わせた複合グラフで、主に複数の分析対象の中から、重要である要素を識別するために使用します。

平成26年春期問76 パレート図|応用情報技術者試験.com

パレート図で、「品質問題を解決するために図を作成して原因の傾向を分析したところ,全体の80%以上が少数の原因で占められていることが判明した」りします。

項目別に層別して出現度数の大きさの順に並べるとともに累積和を示した図であり、主要な原因を識別するために用います。

パレート図を用いた分析手法であるABC分析では、頻度の高いものから、Aグループ、Bグループ、Cグループのようなグループ分けをすることにより、資源の配分を適切に管理することができます。

平成23年特別問53 パレート図の用途はどれか|応用情報技術者試験.com

管理図は、不良品などの件数や損失金額を原因別に分類し、数値の大きい順に並べてその累積値によって改善効果の高い項目を把握することに使用されます。

- 別名 : シューハート管理図

- 「同じ人」、「同じ機械」、「同じ材料」、「同じやり方」でも製品の品質には「ばらつき」が生じます。その「ばらつき」は、原因を調べても意味がない「偶然原因のばらつき(許しえるばらつき)」なのか「異常原因によるばらつき(見逃せないばらつき)」なのかを判定するために用いられるツールです。

管理図は、工程の状態や品質を時系列に表した図で、工程が安定した状態にあるかどうかを判断するために用います。

例えば日ごとに不良品の個数を記録していき、統計的に求めた上方管理限界と下方管理限界を超えた位置に値が記録された場合には、その日に何らかの異常が発生していることがわかります。

平成17年秋期問76 管理図を説明したものはどれか|基本情報技術者試験.com

管理図といっても幾つか種類があって、管理する内容によって使い分けます。

- x管理図 : 長さ、重量、時間、硬さ、純度など

- pn管理図 : 不良数(個数)

- u管理図 : 単位が一定でないものの欠点数

管理図の特徴は上下にある線です。

- 上の線 : UCL(上方管理限界, Uper Cntrorl limt)

- 下の線 : LCL(下方管理限界, Lper Cntrorl limt)

- この線の算出方法は管理図の種類で違うよう。

見方として以下を確認して「異常原因によるばらつき」を見つけ出します。

- 2つの限界線からはみ出していないこと

- 真ん中にある中心線より片側に偏っていないこと

プロセスが安定しているかどうか,又はパフォーマンスが予測のとおりであるかどうかを判断するために用います。

管理図は、工程の状態や品質を時系列に表した図であり,工程が安定した状態にあるかどうかを判断するために使用されます。

統計的に求めた上限管理境界と下限管理境界があり、それらを超えた位置にプロットがあれば何らかの異常が発生していることがわかります。

平成24年秋期問54 管理図|応用情報技術者試験.com

散布図は、相関関係を調べたい2種類のデータの関係を図に表したものです。

データ群がどの方向に分布するかで分析します。

データ群が右上がりに分布する傾向がある(相関係数 > 0)関係:正の相関がある

データ群が右下がりに分布する傾向がある(相関係数 < 0)関係:負の相関がある

相関係数が0の関係:無相関

相関係数は、「どれぐらい類似しているか」を-1以上1以下の数字として表現したものです。

まず、相関というのは2つ以上のものがあるときに、「どれぐらい類似しているか」ということを意味します。

そして、相関係数とは「どれぐらい類似しているか」を-1以上1以下の数字として表現したものです。

相関係数は-1~1の間の実数値をとり、-1に近ければ負の相関、1に近ければ正の相関があるといいます。0に近いときには2項目間の相関は弱くなります。

ちなみに負の相関といっても正に比べて関連性が弱いわけではありません。正負の方向は相関の強さには関係なく、より相関係数の絶対値の高いものが強い相関性であることを示します。

平成22年秋期問77 負の相関を示すものはどれか|基本情報技術者試験.com

プログラムのステップ数が多くなるほどステップ当たりのエラー数も多くなる傾向があるように見受けられた時にデータを分析するのに使います。

縦軸、横軸に2項目の量や大きさ等を対応させ、そのグラフ上にデータを打点した図です。変数間の相互関係を表すのに役立ちます。

平成29年秋期問76 散布図|応用情報技術者試験.com

次回の勉強内容

お金からプロジェクトを管理するアーンドバリューマネジメント

- 前回の勉強内容

- きっかけとなった試験問題

- アーンドバリューマネジメントは、プロジェクト作業を金額に置き換えて定量的に実績管理をするプロジェクト管理手法です。

- PVは、プロジェクト開始当初に現時点までに計画されていた作業に対する予算です。

- EVは、現時点までに完了した作業に割り当てられていた予算です。

- ACは、現時点までに完了した作業に対して実際に投入した総コストです。

- 次回の勉強内容

前回の勉強内容

きっかけとなった試験問題

ある組織では,プロジェクトのスケジュールとコストの管理にアーンドバリューマネジメントを用いている。期間10日間のプロジェクトの,5日目の終了時点の状況は表のとおりである。この時点でのコスト効率が今後も続くとしたとき,完成時総コスト見積り(EAC)は何万円か。

ア. 110 イ. 120 ウ. 135 エ. 150

平成31年春期問52 アーンドバリューマネジメント|応用情報技術者試験.com

アーンドバリューマネジメントは、プロジェクト作業を金額に置き換えて定量的に実績管理をするプロジェクト管理手法です。

- 略称 : EVM

- 英語 : Earned(金を得る) Value Management

各指標値を折れ線グラフにして管理します。

PVは、プロジェクト開始当初に現時点までに計画されていた作業に対する予算です。

BACは、プロジェクト完了までにかかる予算です。

- 英語 : Budget(予算) At Completion

- 日本語 : 当初予算

完了時のPVの予算のことです。

EVは、現時点までに完了した作業に割り当てられていた予算です。

- 英語 : Earned Value

「EV - PV」で求められる予定と出来高の差分をSVといいます。

- 英語 : Schedule Variance(相違)

- 日本語 : スケジュール差異

SVが0より大きい場合は、作業が予定より進んでいることになります。

SVが0未満の場合は、進捗遅れになります。

ACは、現時点までに完了した作業に対して実際に投入した総コストです。

- 英語 : Actual Cost

EACは、現在の状態のまま続けた場合のプロジェクト終了時の総コストの予測値です。

- 英語 : Estimate(見積もり) At Completion

- 日本語 : 完成時総コスト見積り

完了時のEVの予測値になります。

ETCは、残作業を終わらせるのに必要な総コストの予測値です。

- 英語 : Estimate(見積もる) To Complete

- 日本語 : 残作業に要するコスト

完了済作業から残作業を割り出し、その残作業を終わらせるのに必要なコストです。

「EV - AC」で求められる、予定と実際にかかったコストの差分をCVといいます。

- 英語 : Cost Variance(相違)

- 日本語 : コスト差異

CVが0より大きい場合は、予定よりコスト少なめで進んでいるということです。

CVが0未満の場合は、コストが超過しているということです。

「(BAC - EV) ÷ CPI = ETC」となります。

(完了までの予定コスト:BAC) - (現在の出来高:EV) = 残作業

残作業 ÷ CPI = (残りの作業で必要なコスト:ETC)

次回の勉強内容

働き方改革を支えるかもしれないVPNで安全な通信を

- 前回の勉強内容

- 勉強のきっかけになった問題

- VPNとは、仮想の暗号化されたネットワークを用いる技術です。

- パケットに新しいヘッダを付け加えてカプセル化して、通信を行うトンネル技術が使用されます。

- 盗聴や改ざんなどを防止するために、暗号化技術が使用されています。

- 次回の勉強内容

前回の勉強内容

勉強のきっかけになった問題

インターネット接続において,複数のISPの回線を使用した冗長化構成を表す用語はどれか。

ア. IP-VPN

イ. インターネットVPN

ウ. 広域イーサネット

エ. マルチホーミング << 正解

平成31年春期問32 複数のISPの回線を使用した冗長化構成|応用情報技術者試験.com

VPNとは、仮想の暗号化されたネットワークを用いる技術です。

- 正式 : Virtual Private Network

- 日本語 : 仮想専用線、仮想専用ネットワーク

のぞき見や改ざんなどの不正アクセスを防ぎ、安全な通信を可能にするために使用します。

パケットに新しいヘッダを付け加えてカプセル化して、通信を行うトンネル技術が使用されます。

具体的には、PPTPやL2TPなどが使われています。

ponsuke-tarou.hatenablog.com

盗聴や改ざんなどを防止するために、暗号化技術が使用されています。

トンネリングだけではデータの内容は見えてしまうのでパケットを暗号化して伝送するための暗号化技術も合わせて使われています。

具体的には、IPsecやTSLが使われています。

ponsuke-tarou.hatenablog.com

ponsuke-tarou.hatenablog.com

次回の勉強内容

VPNを支えるトンネル技術

- 前回の勉強内容

- 勉強のきっかけになった問題

- VPNとは、仮想の暗号化されたネットワークを用いてセキュリティを高める技術です。

- トンネル技術は、ネットワーク上の2つの拠点間を仮想の回線で接続してカプセル化したデータを送る技術です。

- PPPを利用するプロトコルには大きく3つあります。

- 最後に

- 次回の勉強内容

前回の勉強内容

勉強のきっかけになった問題

VPNで使用されるセキュアなプロトコルであるIPsec,L2TP,TLSの,OSI基本参照モデルにおける相対的な位置関係はどれか。

平成31年春期問42 IPsec,L2TP,TLSの位置関係|応用情報技術者試験.com

VPNとは、仮想の暗号化されたネットワークを用いてセキュリティを高める技術です。

トンネル技術は、ネットワーク上の2つの拠点間を仮想の回線で接続してカプセル化したデータを送る技術です。

2点間で仮想の経路を確立してデータを送受信できるようにするPPPという通信プロトコルがあります。

- 正式 : Point to Point Protocol

| 第7層 | アプリケーション層 |

|---|---|

| 第6層 | プレゼンテーション層 |

| 第5層 | セッション層 |

| 第4層 | トランスポート層 |

| 第3層 | ネットワーク層 <- IP |

| 第2層 | データリンク層 <- PPP |

| 第1層 | 物理層 |

PPPには、ユーザ認証機能やエラー処理を行う機能があります。

認証機能にはPAP(Password Authentication Protocol)やCHAP(Challenge Handshake Authentication Protocol)などのプロトコルが使用されます。

OSI参照モデルの第3層であるネットワーク層にあるIPには認証機能がないためトンネル技術ではPPPの認証機能を利用します。

WANを介して二つのノードをダイヤルアップ接続するときに使用されるプロトコルで,リンク制御やエラー処理機能をもつものはどれか。

答. PPP

平成26年春期問32 PPP|応用情報技術者試験.com

PPPを利用するプロトコルには大きく3つあります。

PPTPは、「送信元PC」と「受信側サーバ」間をGREによるカプセル化を利用して通信を行います

Microsoft、Lucent Technologies、3Comなどが共同で開発したトンネリング技術です。

| 第7層 | アプリケーション層 |

|---|---|

| 第6層 | プレゼンテーション層 |

| 第5層 | セッション層 |

| 第4層 | トランスポート層 <- TCP |

| 第3層 | ネットワーク層 <- IP |

| 第2層 | データリンク層 <- PPP / PPTP |

| 第1層 | 物理層 |

「送信元PC」のことをPAC(PPTP Access Concentrator)といいます。

Windows OSのマシンがPACとなることが一般的です。

「受信側サーバ」のことをPNS(PPTP Network Server)といいます。

Windows NT Server 4.0/Windows 2000 Server/Windows Server 2003にはPNSとなる機能が搭載されています。

パケットを別のプロトコルでカプセル化するトンネルプロトコルであるGRE(Generic Routing Encapsulation)を利用します。

L2Fは、UDPを利用するトンネル技術ですが現在はあまり使われていません。

| 第7層 | アプリケーション層 |

|---|---|

| 第6層 | プレゼンテーション層 |

| 第5層 | セッション層 |

| 第4層 | トランスポート層 <- TCP / UDP |

| 第3層 | ネットワーク層 <- IP |

| 第2層 | データリンク層 <- PPP / PPTP / L2F |

| 第1層 | 物理層 |

L2TPは、PPTPとL2Fをあわせたトンネル技術です。

データリンク層で動作する送信情報を運ぶトンネリングプロトコルです。

| 第7層 | アプリケーション層 |

|---|---|

| 第6層 | プレゼンテーション層 |

| 第5層 | セッション層 |

| 第4層 | トランスポート層 <- TCP / UDP |

| 第3層 | ネットワーク層 <- IP / IPsec |

| 第2層 | データリンク層 <- PPP / PPTP / L2F / L2TP |

| 第1層 | 物理層 |

「送信元PC」のことをLAC(L2TP Access Concentrator)といいます。

「受信側サーバ」のことをLNS(L2TP Network Server)といいます。

1つのトンネルで複数ユーザのセッションを取り扱えるため広く利用されています。

PPTPでは1つのトンネルにつき1つのセッションしか取り扱えませんでした。

次回の勉強内容

設計書レビューの種類を理解しよう

- 前回の勉強内容

- レビューの種類についての過去問

- インスペクションは、公式性の高いプロセスやルール・役割分担が決まっているレビュー技法です。

- ウォークスルーは、作成者がレビュー対象を説明しレビュー対象者にコメントを求める形式で進行するレビュー技法です。

- デザインレビューは、各設計工程において次の工程に向けて成果物を複数人でチェックするレビュー技法です。

- 次回の勉強内容

前回の勉強内容

レビューの種類についての過去問

作業成果物の作成者以外の参加者がモデレータとして主導すること,及び公式な記録,分析を行うことが特徴のレビュー技法はどれか。

ア. インスペクション > 正解

イ. パスアラウンド

ウ. ウォークスルー

エ. ペアプログラミング

平成24年春期問47 レビュー技法|応用情報技術者試験.com

インスペクションは、公式性の高いプロセスやルール・役割分担が決まっているレビュー技法です。

- 英語 : inspection

- 英和:精査,点検,検査; (書類の)閲覧. (ɪnspékʃən )

- 別名 : ソフトウェアインスペクション

目的は欠陥を発見すること

以下のことを行う

a) 仕様を満たしていることの検証

b) 既定の品質を満たしていることの検証

c) 適切な規則・標準・ガイドライン・計画・仕様・やり方に従っていることの検証

d) a)-c)の結果が逸脱していないことの確認

e) Collects software engineering data (for example, anomaly and effort data)

f) 集めたsoftware engineering dataをチェックリストや検証の材料に使う

g) 発見した欠陥の修正をする

h) プロジェクト管理において適切な決定ができるようにインスペクションの結果を使えるよ う 記録 す る

IEEE 1028 Software Review and Audit

目的は、欠陥を発見すること。

他のレビューとは以下が違う

1. プロジェクトや企業の決まりに従う

2. 対象はサンプリングする

3. モデレータが管理を行う

4. インスペクションのノウハウがあるモデレータが先導する

5. インスペクションチームのメンバーが気付いた欠陥や他の意見についてモデレータ指揮の元話し合う

SWEBOK V3

ピアレビューの一種。ドキュメントの目視検査により、欠陥を検出する方法。

これにより、たとえば、開発標準の違反や、上位レベルドキュメントへの準拠違反が見つかる。最も公式なレビュー技術なので、必ず、文書化された実施基準に従って進める。

JSTQBソフトウェアテスト標準用語集

目的 : 欠陥の検出

設計仕様書やコーディングしたプログラムのロジックを第三者が検証し、誤りや問題点を検出することである。

インスペクションとは (inspection): - IT用語辞典バイナリ

メリット

- 開発者本人が気づきづらい問題点を洗い出すことができる

- プログラムなどを実際に動作させてみるテストでは検知できない潜在的な不具合を見つけることができる場合がある

- コーディングルールに対する違反や極めて限定された条件でしか発生しない誤動作に繋がる問題点が検出される

役割

- モデレータ(インスペクションリーダ) : 進行を主導し、インスペクション作業全体を統括する

- モデレータにより、参加者の選定や、個々の役割の規定などが行われる

- マネージャ : 実施のスケジュールを立て、レビューの目的が適切かどうかを判断する

- レビューア(チェッカー/インスペクタ) : ある特定の技術やバックグラウンドを持ち、レビューを行う

- 専門的ノウハウのある人

- いろいろな分野や、レビュープロセスの役割を代表する人

- 例えば・・・

- プロジェクトや開発対象に関して一般的な知識しか持たないが、インスペクションの豊富なノウハウを持つ人

- 法務やセキュリティーの専門知識をもっている他部門

- 記録係 : レビューで取り上げた全ての課題・問題点・未解決事項を記録する

- 他にも進行役等が設けられることもある

ルール

- 実施計画立案では、実施タイミングや対象だけではなく「結果をどう使うか」まで決める

- 例) 結果は対象ドキュメントの品質向上に使う

- 例) 実施結果を工程移行の判定に使う

- 例) プロジェクト完了後のプロセス改善のための会議のインプットに使う

- 検出した欠陥をログに保管し、修正が行われたことを追跡調査する

- インプット : ドキュメント

- 企画書、プリセールスの提案書、プロジェクト計画書、要件定義書、各種設計書、ソースコード、バグ票、テスト計画書などあらゆる文書

- アウトプット : 対象ドキュメントに含まれていると指摘された欠陥のリスト

ウォークスルーは、作成者がレビュー対象を説明しレビュー対象者にコメントを求める形式で進行するレビュー技法です。

- 英語 : walkthrough

インスペクションに準じる公式なソフトウェアレビューに位置付けられることが多い。

ウォークスルーは、レビューを希望する作成者が数人のレビューアを招集、成果物の内容を順に説明する形式をとる。それに対してレビューアは、説明を通じて対象を追跡・検証し、その誤りや矛盾、抜け漏れなどを指摘するというのが大まかな流れである。

ウォークスルー(うぉーくするー) - ITmedia エンタープライズ

ドキュメントの著者による段階的なドキュメント内容の説明。情報を集めて、内容の共通理解を確立するために行なう。

ソフトウェアテスト標準用語集

目的 : 設計上の誤りを早期に発見すること と 設計の共通理解

設計上の誤りを検出するために作成者と複数の関係者が設計書をレビューします。

要求段階や設計段階の初期には,エンドユーザ (利用者) にも参加してもらうこともあります。

また、関係者間での使用上の共通理解を得ることができる。

メリット

- ミーティングで指摘や意見が得られる

- ウォークスルーの開催を前提にすれば、作成者は成果物を作る段階からそれが読まれること、他人に説明することを意識する

- 作成者はミーティングで自身の考えを論理を説明する作業を通じて、自分自身で問題点や矛盾点に気付く場合もある

- 解決策は、会議終了後に成果物作成者が自分で考えるので、会議の時間を短縮できる

ルール

- 作成者が主体となって開催する

- 指摘された内容は文書化するが、欠陥を修正するか否かについては作成者の責任として、ミーティングでは取り扱わない

- 作成者はミーティングの終わりに指摘項目を読み上げ、追加の問題点やコメントの有無を確認する。

デザインレビューは、各設計工程において次の工程に向けて成果物を複数人でチェックするレビュー技法です。

- 英語 : DesignReview

- 略称 : DR

デザインレビューとは、開発における成果物を、複数の人にチェックしてもらう機会のことで、JIS(日本工業規格)やISO(国際標準化機構)9000シリーズにおいて定義されている設計審査のことである。

デザインレビューとは何? Weblio辞書

上司や管理者が参加すると設計者への評価へつながるため、出席すべきではないとされている。

情報処理教科書 応用情報技術者 テキスト&問題集 2018年版(日高哲郎)|翔泳社の本

目的 : 設計の工程ごとに設計品質の評価と各工程が終了したかどうかを判断する

レビュー対象が内部設計書であれば、外部設計書との一貫性の検証と要件定義の内容を満たしていることの確認を行う。

各設計工程ごとに成果物の問題点の早期発見を行うことで、後工程の作業をスムースにしてシステムの最終的な品質を高めることにつなげる。

メリット

各フェーズにおける仕様書や設計書、プログラムなどの成果物を第三者の目(営業、経理、購買、生産管理、品質保証など)でレビューすることにより、開発者の視点では漏れてしまう内容を精査して、品質を確保することを目的としている。<省略>

デザインレビューの参加者が、成果物について指摘し合うことにより、現在起きている問題やプロジェクトの進捗状況などの情報を共有することができるため、設計審査のみならず情報共有手段としても有効である。

デザインレビューとは何? Weblio辞書

次回の勉強内容

寝るまでにざっくり知っとくRDSって何?

BOSSから「RDSへ切り替えてみてもらえませんか?」と言われました。

懇親会でほろ酔いのまま「明日、やってみます!」と答えました。

はい、めちゃめちゃ知ったかしました、RDSがなんだかわかりません。

寝るまでにざっくり確認してみました。

RDSは、AWSのサービスでリレーショナルデータベースを管理できます。

- 正式 : Amazon Relational Database Service

Amazon RDS はマネージド型リレーショナルデータベースで、データベースエンジンを Amazon Aurora、MySQL、MariaDB、Oracle、Microsoft SQL Server、PostgreSQL といった一般的な 6 種類のエンジンから選択できます。

特徴 - Amazon RDS | AWS

リレーショナルデータベースを管理するソフトウェアをまとめてRDBMSといいます。

- 正式 : Relational DataBase Management System

- 日本語 : 関係データベース管理システム

RDBMSとはリレーショナルデータベースを作る・使うためのソフトウェアであり、以下のような特徴があります。

・データの整合性を維持しやすい。

・簡単にデータを参照・更新できるSQLという専門用語がある。

・信頼性のある更新処理を実現するトランザクション機能がある。

・障害発生時でも格納したデータが容易に失われない。

・セキュリティ・チューニングなど多くの周辺機能がある。

データベース初心者でも分かるRDBMSの基本~JPOUG Oracle Database入学式レポート | geechs magazine

RDSは、クラウド上のRDBMSです。

自分たちでせっせとサーバを用意してラックと置き場所を用意して・・・とか不要です。

AWSのEC2インスタンスでDBサーバ作ってインストールやら管理を頑張って・・・をRDSというDB専門サービスで楽にできちゃうみたいです。

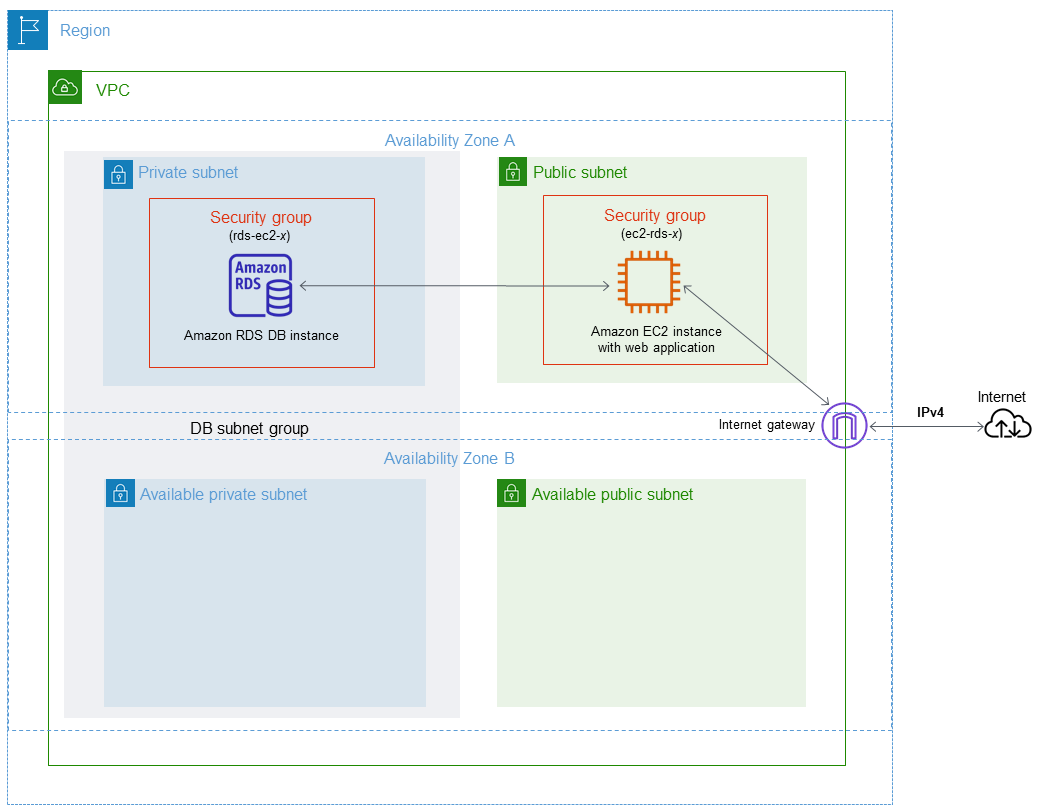

チュートリアル: ウェブサーバーと Amazon RDS データベースの作成 - Amazon Relational Database Service

どうやれば起動するんだろう・・・・

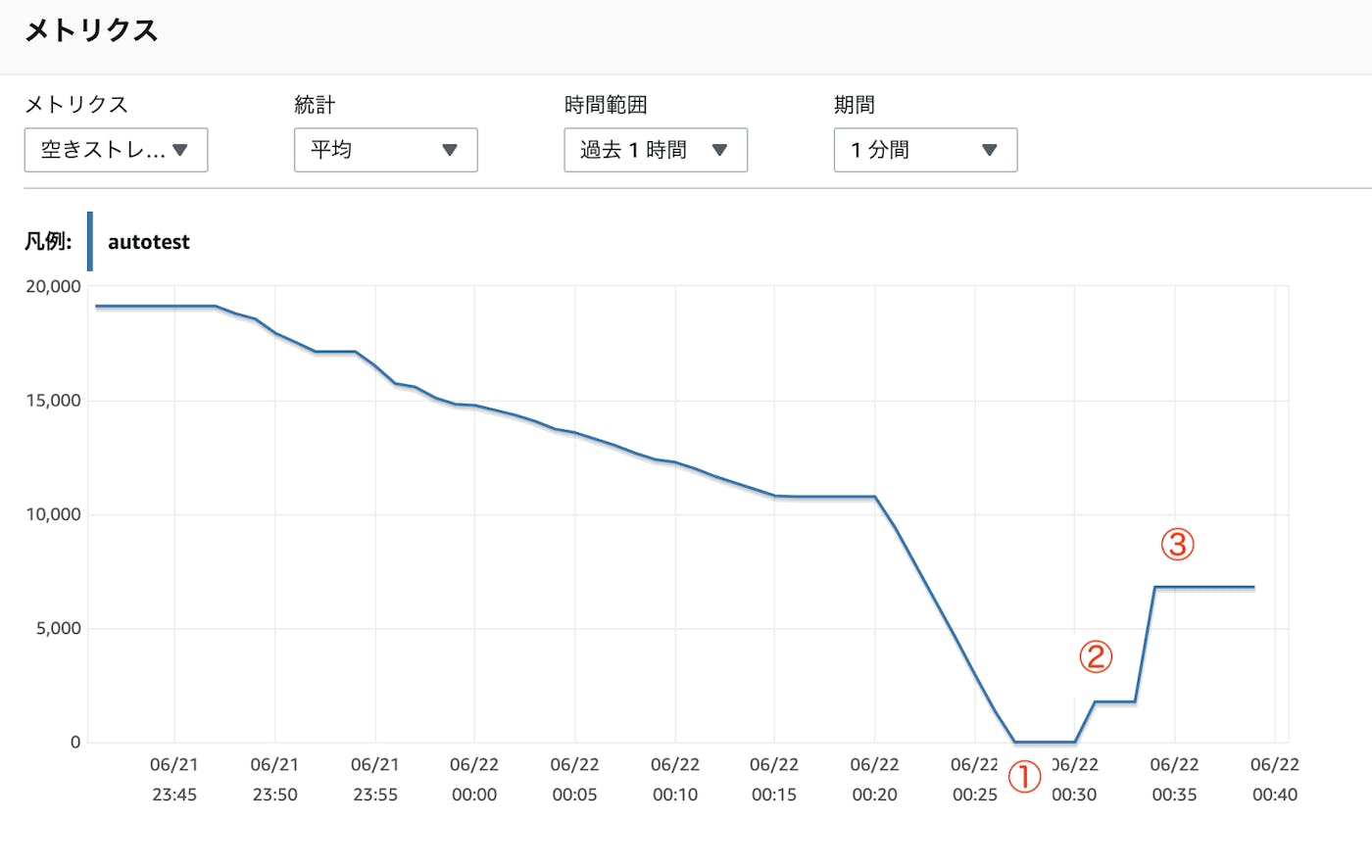

RDSは、使ったら使った分お金がかかります、だからきっと明日の朝は停止していることが予想されます。

明日の朝、どうやれば起動するかを知っときます。

aws.amazon.com

方法1. AWS コマンドラインインターフェース (CLI)のstart-db-instanceコマンドを使う

AWS CLIのインストールやらが必要そうなのでまた今度。

docs.aws.amazon.com

方法2. Amazon RDS アプリケーションプログラミングインターフェイス (API)のStartDBInstanceアクションを使う

そもそもAmazon RDS APIの使い方すらわからないのでまた今度。

docs.aws.amazon.com

方法3. AWS Toolkit for Visual StudioのAWS Explorerを使う

今回、Visual Studioを使っていないので記録程度。

docs.aws.amazon.com

方法4. コンソール画面でボタンをポチポチする

一番簡単な方法がなぜかなかなか見つからない自分の検索センスの無さに驚きです。

接続情報ってどこにあるんだろう・・・

起動できてもアプリやDBクライアントツールに設定する情報がわからないと困ります。

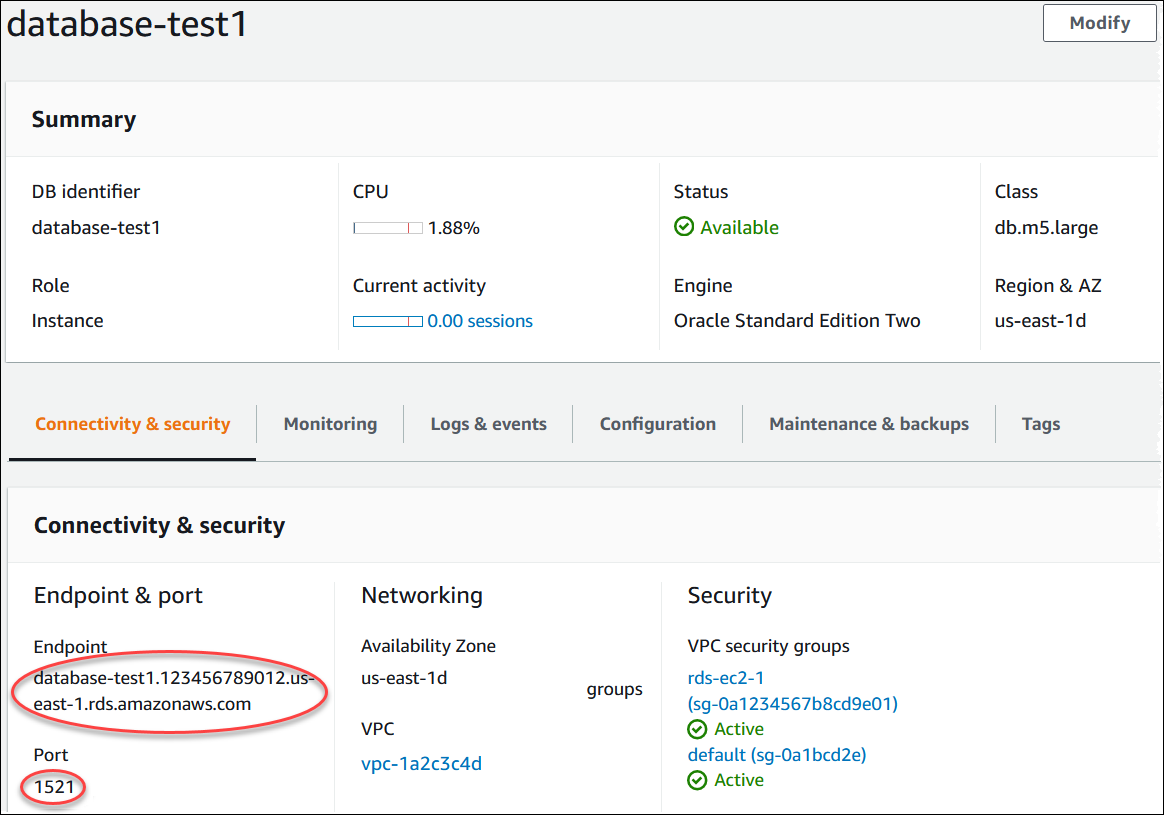

コンソールでエンドポイントとポート番号が確認できます。

Oracle データベースエンジンを実行している DB インスタンスへの接続 - Amazon Relational Database Service

最後に

明日、なんとか使えそうなぐらいには調べました。

本当に使えるようにはRDSはおろかAWS、RDBの知識もめちゃめちゃ足りません。

少しずつこのページを更新していきたいものです。

次の日

調べたとおりにRDSを起動できました。

コンソールで確認したエンドポイントとポート番号を使ってみる。

pingコマンドで名前解決できているか見てみます。

# pingは通らなくても名前解決できていることがわかりました。

$ ping {確認したエンドポイント}

ec2-12-345-678-90.ap-northeast-1.compute.amazonaws.com [12.345.678.90]に ping を送信しています 32 バイトのデータ:

要求がタイムアウトしました。

要求がタイムアウトしました。

要求がタイムアウトしました。

要求がタイムアウトしました。

12.345.678.90 の ping 統計:

パケット数: 送信 = 4、受信 = 0、損失 = 4 (100% の損失)、

クライアントツールで接続してみます。

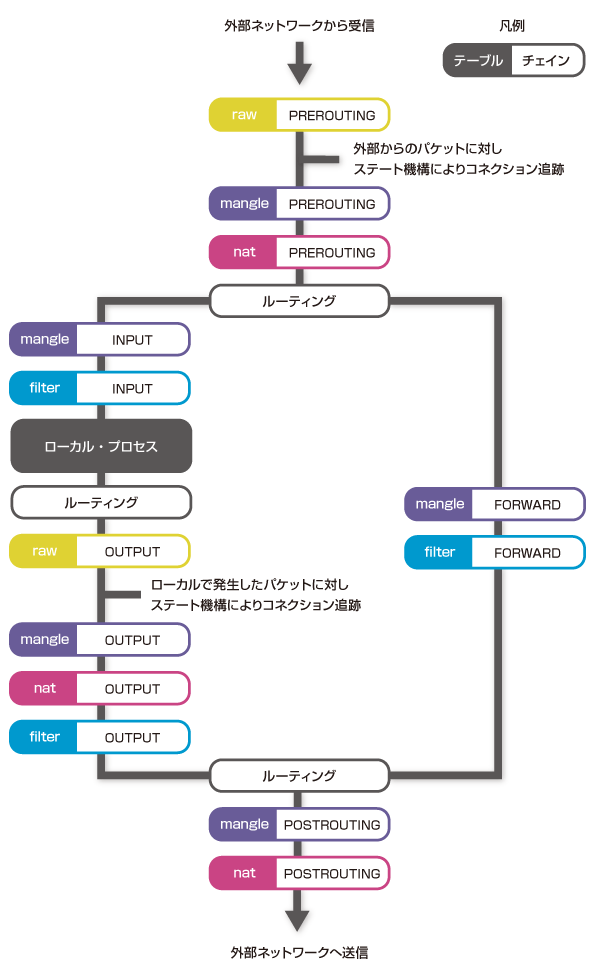

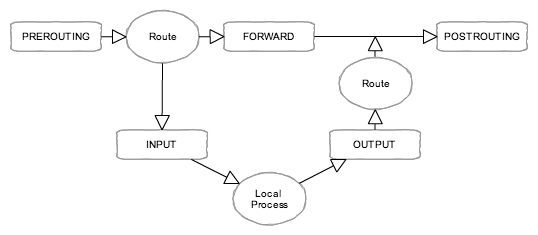

iptablesはファイアウォールとパケット転送ができる

- 「iptablesでポート転送の設定をして」と言われました。

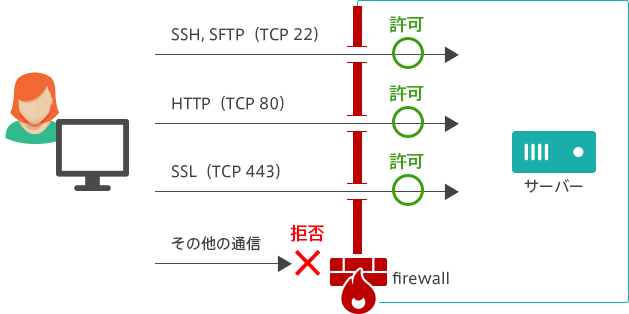

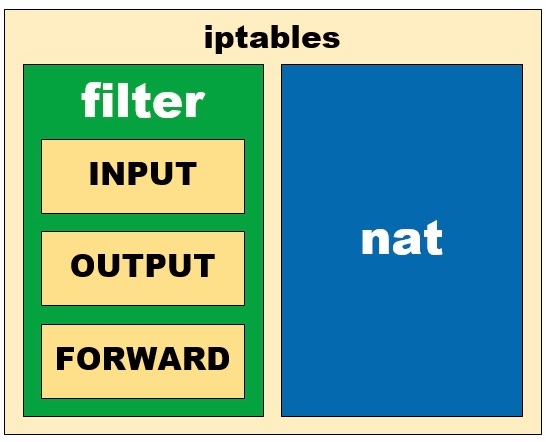

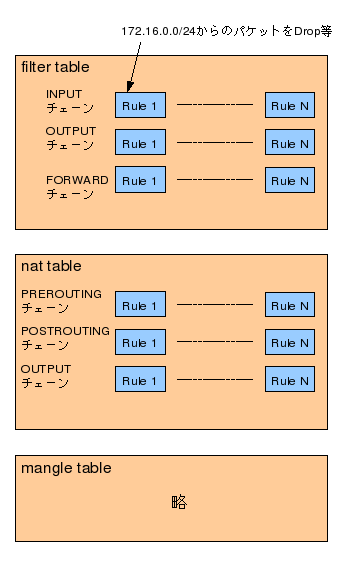

- iptablesは、Linuxに搭載されていてパケットのルールを設定できます。

- iptablesは、ファイアウォールとして使用するパケットフィルタリング機能です。

- iptablesは、ポートフォワードとして使用するパケット転送機能もあります。

iptablesは、Linuxに搭載されていてパケットのルールを設定できます。

設定はコマンドと設定ファイルを書く方法があります。

コマンドで設定する時

iptables [-t テーブル] [コマンド] [チェイン] [条件] [ターゲット]

設定ファイルを書いて設定する時

設定ファイルの場所 : /etc/sysconfig/iptables

$ sudo cat /etc/sysconfig/iptables *nat :PREROUTING ACCEPT [0:0] :OUTPUT ACCEPT [0:0] :POSTROUTING ACCEPT [0:0] -A PREROUTING -p tcp -m tcp --dport 54321 -j DNAT --to-destination 10.0.1.1:1521 -A PREROUTING -p tcp -m tcp --dport 54322 -j DNAT --to-destination 10.0.1.2:80 -A POSTROUTING --dst 10.0.1.1 -p tcp -m tcp --dport 1521 -j SNAT --to-source 10.0.1.3 -A POSTROUTING --dst 10.0.1.2 -p tcp -m tcp --dport 80 -j SNAT --to-source 10.0.1.3 COMMIT *filter :INPUT ACCEPT [0:0] :FORWARD ACCEPT [0:0] :OUTPUT ACCEPT [0:0] COMMIT

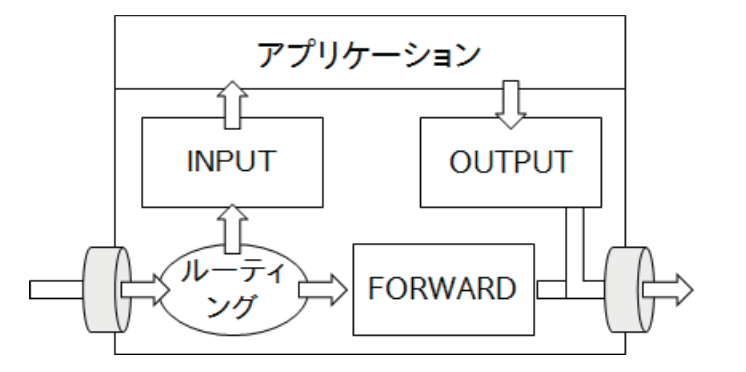

受信したパケットはChainというルートを通って処理されます。

Chainの種類

| 名前 | 設定できるテーブル | 説明 |

|---|---|---|

| INPUT | filter, magnle | 入ってくるパケットについてのチェイン |

| OUTPUT | filter, nat, magnle | 出てゆくパケットについてのチェイン |

| FORWARD | filter | パケットを転送についてのチェイン |

| PREROUTING | nat, magnle | 受信時にアドレスを変換するチェイン |

| POSTROUTING | nat | 送信時にアドレスを変換するチェイン |

iptablesは、ファイアウォールとして使用するパケットフィルタリング機能です。

ファイアウォールiptablesを簡単解説~初心者でもよくわかる!VPSによるWebサーバー運用講座(4) | さくらのナレッジ

パケットフィルタリング型のファイアーウォールです。

https://www.cyber-attack.net/cyber-security-dictionary/CyberAttack370.html

設定ファイルでは「* filter」に書きます。

*filter ここに設定を書く COMMIT